网络安全警报:解析.mallox勒索病毒变种及高效恢复策略

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

在当前的企业网络安全威胁版图中,.mallox勒索病毒(又称 TargetCompany 或 Hazard)正以一种极具破坏力的姿态迅速蔓延。作为 Hazard 勒索家族的最新变种,它不再仅仅是一段恶意的代码,更像是一支训练有素的数字“雇佣军”,专门针对企业服务器和数据库发动精准打击。一旦感染,文件后缀被篡改、核心业务停摆、巨额赎金勒索随之而来。本文将深入剖析 .mallox 病毒的攻击内核,提供科学的数据恢复路径,并为您构筑坚不可摧的防御体系。

网络安全警报:解析.mallox勒索病毒变种及高效恢复策略

案例简介:

在当前的企业网络安全威胁版图中,.mallox勒索病毒(又称 TargetCompany 或 Hazard)正以一种极具破坏力的姿态迅速蔓延。作为 Hazard 勒索家族的最新变种,它不再仅仅是一段恶意的代码,更像是一支训练有素的数字“雇佣军”,专门针对企业服务器和数据库发动精准打击。一旦感染,文件后缀被篡改、核心业务停摆、巨额赎金勒索随之而来。本文将深入剖析 .mallox 病毒的攻击内核,提供科学的数据恢复路径,并为您构筑坚不可摧的防御体系。

引言

在当前的企业网络安全威胁版图中,.mallox勒索病毒(又称 TargetCompany 或 Hazard)正以一种极具破坏力的姿态迅速蔓延。作为 Hazard 勒索家族的最新变种,它不再仅仅是一段恶意的代码,更像是一支训练有素的数字“雇佣军”,专门针对企业服务器和数据库发动精准打击。一旦感染,文件后缀被篡改、核心业务停摆、巨额赎金勒索随之而来。本文将深入剖析 .mallox 病毒的攻击内核,提供科学的数据恢复路径,并为您构筑坚不可摧的防御体系。如果您的机器遭遇勒索病毒的袭击时,我们的vx技术服务号(data788)是您坚实的后盾,共享我们的行业经验和智慧,助您迅速恢复运营。

白加黑”进程注入:借刀杀人的隐蔽战术

针对 .mallox勒索病毒 所采用的 “白加黑”进程注入技术,这是一种非常隐蔽且难以被传统杀毒软件拦截的攻击手段。所谓的“白”指的是合法的、签名的、白名单内的应用程序;“黑”指的是恶意的动态链接库(DLL)文件。

这种技术本质上是 “利用合法身份,干非法勾当”。以下是对这一战术的详细技术拆解与原理解析:

1. 核心原理:DLL 劫持与侧加载

Windows 操作系统为了提高效率,允许程序在运行时动态加载外部的 .dll 文件以实现特定功能。.mallox 病毒正是利用了这一机制,采用了 DLL 侧加载 或 DLL 劫持 的变种方式。

-

正常流程:合法程序 A(如 svchost.exe 或某个系统工具)启动 -> 调用系统目录下的合法 DLL B -> 执行正常功能。

-

“白加黑”流程:

-

-

黑客获取一个合法的、带有微软或知名厂商官方数字签名的可执行文件(即“白”文件,如 rundll32.exe、dllhost.exe 或某些软件的启动器)。

-

黑客编写恶意代码,并将其编译成恶意的 DLL 文件(即“黑”文件)。

-

黑客将恶意的 DLL 文件重命名,伪装成合法程序 A 启动时所必须调用的那个 DLL 的名字。

-

当用户点击运行“白”文件时,系统会优先加载当前目录下的这个“黑”文件。

-

结果:合法程序 A 以为加载的是系统组件,实际上加载了病毒代码,并将执行权限移交给了病毒。

-

2. 详细攻击步骤分解

为了更清晰地理解,我们可以将 .mallox 的执行过程拆解为以下几个阶段:

第一阶段:伪装与潜伏(投放“白”文件)

病毒制造者会从 Windows 系统中提取一个带有有效数字签名的可执行文件(例如 mshta.exe、powershell.exe 的某种变体,或者是某个常用软件的组件)。

-

为什么安全软件查杀不到? 因为这个文件本身是微软官方发布的,带有合法的数字签名。杀毒软件在扫描时,看到“白”文件的签名是合法的,通常会直接放行。

第二阶段:释放“特洛伊木马”(释放“黑”文件)

当用户点击某个邮件附件或下载的压缩包时,释放程序会将“白”文件和伪装好的恶意 DLL 文件释放到同一个目录下。

-

恶意 DLL 的名字通常经过精心设计,比如 version.dll、mfc100.dll 或者是目标程序特定依赖的库名。

第三阶段:瞒天过海(DLL 侧加载)

用户(或系统自启动项)运行了那个“白”文件。

-

Windows 的加载器在搜索 DLL 时,遵循一定的顺序(通常先搜索程序所在目录,再搜索系统目录)。

-

加载器在程序目录下发现了名字匹配的“黑”文件,于是将其加载进内存。

第四阶段:借刀杀人(进程注入与执行)

一旦恶意的 DLL 被加载进内存,它就开始执行恶意代码:

-

解密载荷:DLL 内部可能包含经过加密的勒索病毒主体,它会先在内存中解密。

-

进程注入:为了进一步隐蔽,病毒代码可能会将自身注入到 explorer.exe(桌面进程)或 svchost.exe(服务进程)中。

-

开始作恶:此时,虽然表面上是系统进程在运行,但实际上 .mallox 勒索病毒已经开始在后台扫描磁盘,遍历文件并执行加密操作。

3. 为什么这种战术极其危险?

-

信任滥用:杀毒软件的“白名单”机制是信任签名的。病毒利用了合法签名文件的信任度,实现了“带毒过安检”。

-

无落地文件:恶意代码存在于内存的 DLL 中,甚至不需要释放独立的 .exe 病毒文件。传统的特征码扫描只扫描磁盘文件,很难检测到内存中已经加载的恶意 DLL。

-

隐蔽性强:在任务管理器中,用户看到的 CPU 和内存占用是由 svchost.exe 或 explorer.exe 产生的,很难第一时间联想到是病毒。

若您的数据文件因勒索病毒而加密,只需添加我们的技术服务号(data788),我们将全力以赴,以专业和高效的服务,协助您解决数据恢复难题。

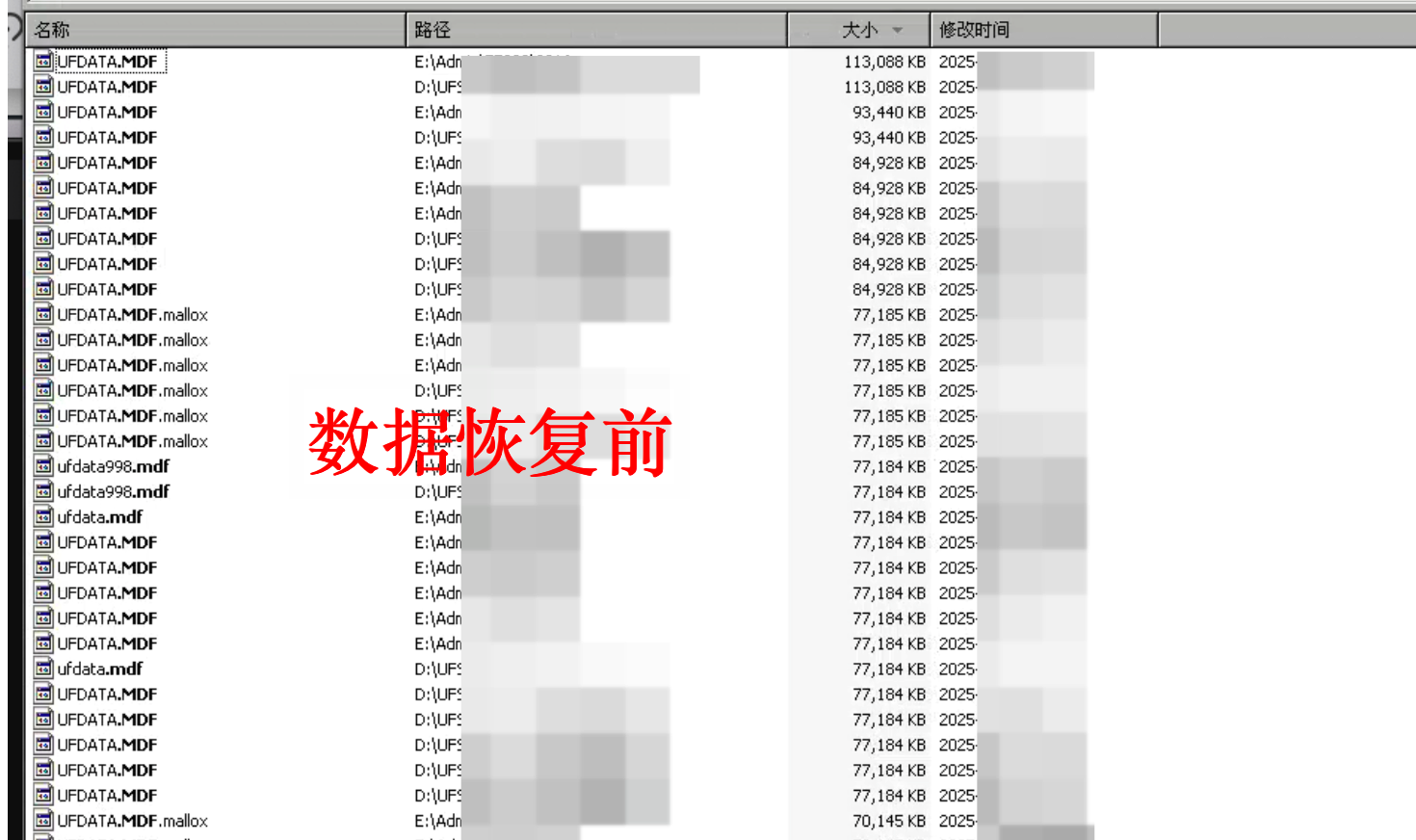

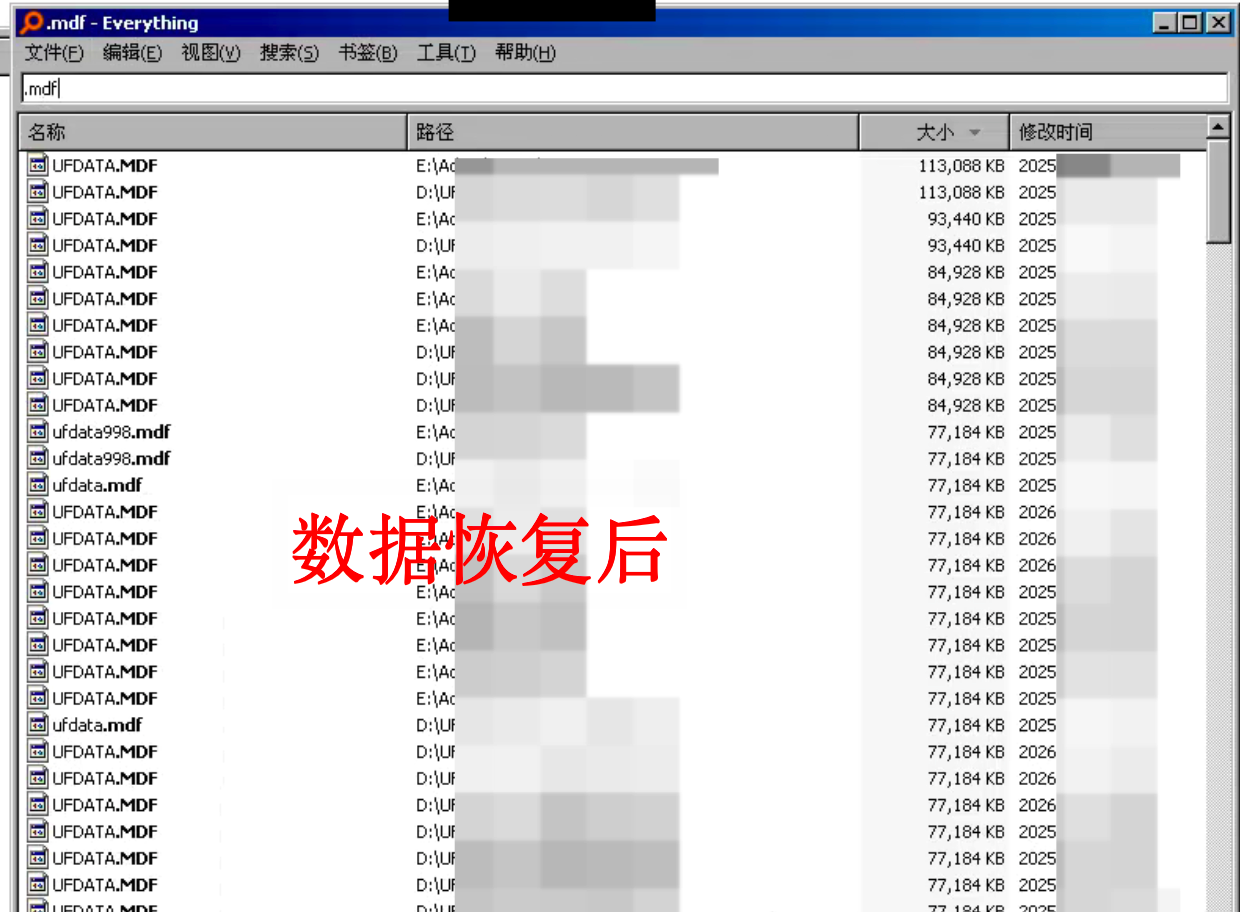

被.mallox勒索病毒加密后的数据恢复案例:

针对该战术的防御建议

既然传统的杀毒软件可能难以拦截,防御“白加黑”攻击需要更高级的手段:

-

启用攻击面减少(ASR)规则:

-

-

Windows Defender 和企业级杀毒软件提供了 ASR 规则。其中有一条规则名为 “阻止从 Win32 API 调用创建子进程” 或 “阻止 Office 应用程序创建子进程”,这可以有效阻断通过 DLL 侧加载启动勒索病毒的尝试。

-

另一条关键规则是 “阻止可执行内容从电子邮件客户端和 Webmail 阅读程序下载”。

-

-

监控异常的 DLL 加载行为:

-

-

部署 EDR(端点检测与响应)系统。EDR 不会只看文件签名,而是监控行为。如果某个系统进程(如 notepad.exe)突然试图加载一个位于非系统目录(如 Downloads 文件夹)的 DLL,这绝对是异常行为,EDR 会立即拦截。

-

-

限制代码签名:

-

-

企业环境中,可以通过策略限制未签名的代码运行,或者只允许微软特定证书签名的 DLL 加载到系统进程中。

-

总结

.mallox 勒索病毒利用“白加黑”技术,就像是盗用了警车的车牌和涂装来运输违禁品。这不仅展示了黑客技术的进化,也警示我们:单纯依赖杀毒软件的“静态扫描”已不足以应对现代威胁,必须构建具备“行为分析”能力的主动防御体系。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.rx勒索病毒, .wxr勒索病毒, weax勒索病毒,,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,[[ruizback@proton.me]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.snojdp勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒,.[[yatesnet@cock.li]].wman勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。