weax勒索病毒分析:.weax感染机制与数据恢复可行性研究

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

2025年全球网络安全形势持续严峻,勒索病毒攻击事件频发。其中,.weax勒索病毒作为新型变种,凭借其隐蔽的传播方式和强加密算法,成为企业与个人用户数据安全的重大威胁。本文将结合最新案例与技术分析,系统阐述.weax病毒的攻击机制、数据恢复路径及防御策略。

weax勒索病毒分析:.weax感染机制与数据恢复可行性研究

案例简介:

2025年全球网络安全形势持续严峻,勒索病毒攻击事件频发。其中,.weax勒索病毒作为新型变种,凭借其隐蔽的传播方式和强加密算法,成为企业与个人用户数据安全的重大威胁。本文将结合最新案例与技术分析,系统阐述.weax病毒的攻击机制、数据恢复路径及防御策略。

导言

2025年全球网络安全形势持续严峻,勒索病毒攻击事件频发。其中,.weax勒索病毒作为新型变种,凭借其隐蔽的传播方式和强加密算法,成为企业与个人用户数据安全的重大威胁。本文将结合最新案例与技术分析,系统阐述.weax病毒的攻击机制、数据恢复路径及防御策略。 若您的数据因勒索病毒攻击而受损且需紧急恢复,欢迎添加我们的技术服务号(data338)获取一对一解决方案,我们的专家将全程协助您完成数据抢救工作。

进程隐藏技术:.weax勒索病毒如何通过进程注入规避检测

1. 进程注入的核心原理

.weax勒索病毒通过动态进程注入(Process Injection)技术,将恶意代码嵌入合法系统进程的内存空间,实现“隐身”运行。其技术路径如下:

-

目标进程选择:优先注入高权限系统进程(如svchost.exe、explorer.exe、lsass.exe),利用其合法性绕过基础进程检测。

-

-

案例:2025年某金融企业攻击事件中,.weax病毒通过注入wininit.exe(系统初始化进程)实现持久化驻留。

-

-

注入方法:

-

-

远程线程注入:通过CreateRemoteThread API在目标进程创建线程并执行shellcode;

-

APC注入:利用异步过程调用(APC)队列插入恶意代码,触发时机更隐蔽;

-

反射式DLL注入:将DLL代码映射至目标进程内存,无需写入磁盘,规避文件扫描。

-

2. 规避检测的关键策略

.weax病毒通过以下技术手段对抗安全软件监控:

-

进程名伪装:

-

-

修改注入后的进程名或复制合法进程的PE头信息,使工具(如Process Explorer)显示为正常进程;

-

示例:病毒可能将注入的svchost.exe实例命名为svchost.exe (本地系统网络受限),与真实服务进程混淆。

-

-

内存隐写术:

-

-

将恶意代码拆分为多个片段,分散存储于目标进程的不同内存区域,避免形成连续可疑代码块;

-

使用加密或混淆技术(如XOR、Base64)对内存数据进行编码,阻断静态分析。

-

-

根目录隐藏:

-

-

通过NtSetInformationThread隐藏进程线程,使其不在任务管理器或tasklist命令中显示;

-

结合直接内核对象操作(DKOM)修改内核进程链表(如EPROCESS结构),彻底从系统进程列表移除。

-

当重要文件被勒索软件锁定时,可第一时间联系我们的技术服务号(data338)。我们承诺7×24小时响应,为您制定高效的数据解密与修复计划。

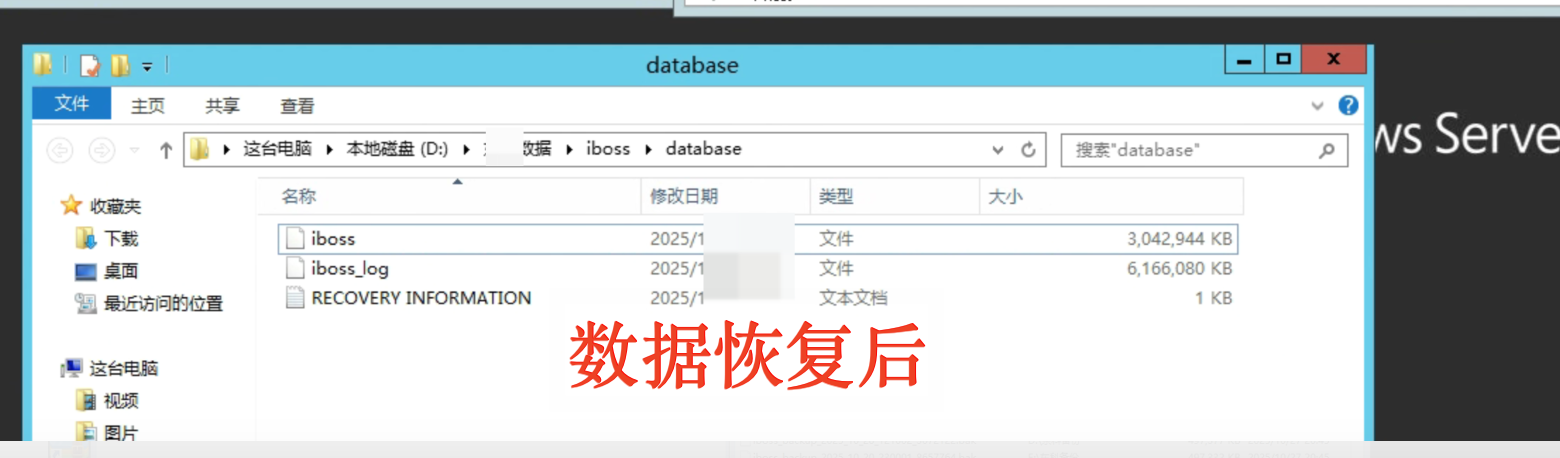

被.weax勒索病毒加密后的数据恢复案例:

检测与防御方案

针对.weax勒索病毒的检测与防御,需结合技术手段与管理策略,构建多层级防护体系。以下是具体方案:

一、病毒检测方案

1. 特征识别与搜索引擎查询

-

文件后缀与勒索信分析: .weax病毒加密文件后缀为.weax,勒索信文件名为HOW_TO_DECRYPT.txt。通过检查文件扩展名和勒索信内容,可初步判断是否感染。

-

勒索病毒搜索引擎: 使用专业平台(如腾讯、奇安信、360等提供的勒索病毒搜索引擎)上传样本或输入特征关键词,快速识别病毒变种及可能的解密方式。 示例工具:

-

-

腾讯勒索病毒搜索引擎:https://guanjia.qq.com/pr/ls/

-

奇安信勒索病毒搜索引擎:https://lesuobingdu.qianxin.com/

-

360勒索病毒搜索引擎:https://lesuobingdu.360.cn/

-

2. 行为监控与动态分析

-

EDR/XDR解决方案: 部署终端检测与响应系统(如CrowdStrike、微软Defender ATP),实时监控异常进程行为(如非系统进程调用CreateRemoteThread、WriteProcessMemory等API)。

-

沙箱环境分析: 在隔离环境中运行可疑文件,通过动态指令跟踪、内存寄存器监控、网络流量分析等技术,识别恶意行为。 工具示例:Cuckoo沙箱、Redline内存取证工具。

3. 流量检测与特征提取

-

网络流量分析: 提取流量中的连接通信日志、SSL协议日志、证书日志,基于四元组(源IP、目的IP、源端口、目的端口)提取特征,识别与C2服务器的异常通信。 关键指标:

-

-

连接记录数量、持续时间均值、总发包大小;

-

SSL连接占比、TLS与SSL比值;

-

证书有效期均值、公钥均值。

-

二、病毒防御方案

1. 基础防护措施

-

数据备份与恢复: 遵循“3-2-1”备份原则:3份备份、2种介质(如硬盘+云)、1份离线存储。定期测试备份可恢复性,避免备份文件被加密。 操作建议:

-

-

离线备份采用未联网的移动硬盘或磁带库;

-

云备份选择支持版本控制的提供商(如AWS S3、Azure Blob Storage)。

-

-

系统与软件更新: 定期更新操作系统、办公软件及杀毒软件补丁,关闭不必要的远程访问端口(如RDP 3389)。 工具示例:Nessus漏洞扫描工具、WSUS补丁管理系统。

-

防火墙与访问控制: 配置防火墙规则,限制外部网络对内部网络的访问;实施网络访问控制策略,分配最小化权限(如限制普通员工访问敏感数据存储区域)。

2. 终端防护强化

-

杀毒软件与EDR部署: 安装正版杀毒软件(如卡巴斯基、ESET),并保持实时监控。企业用户可部署专业网络安全防护系统(如深信服EDR、奇安信天眼)。

-

进程白名单与行为阻断: 使用诺亚防勒索系统等终端防护产品,通过零信任原则设置进程白名单,阻断未知应用程序运行。 案例:诺亚防勒索系统在测试中成功拦截.weax病毒对test目录文件的加密行为。

-

强密码与双因子认证: 设置高强度密码(字母+数字+特殊符号,8位以上),定期更换;重要信息系统开启双因子认证(如短信验证码、硬件令牌)。

3. 员工安全意识培训

-

钓鱼邮件模拟演练: 定期发送虚假钓鱼邮件,检测员工防范意识,教育员工识别可疑附件/链接。

-

安全操作规范: 制定并培训员工遵守安全操作流程,如不随意插入来历不明的U盘、不访问非官方网站、禁用Office宏等。

4. 应急响应与事后复盘

-

紧急断网隔离: 发现感染后立即断开受感染设备的网络连接,防止病毒横向传播。

-

样本收集与分析: 在安全环境下采集病毒样本,通过专业工具(如PEView、IDA反汇编工具)分析样本特征,与已知勒索病毒家族比对。

-

解密工具探寻: 查询No More Ransom等平台是否提供.weax的解密工具(但需注意,新型勒索病毒可能暂无解密方案)。

-

事件分析与合规检查: 记录攻击路径、影响范围及响应时间,完善应急预案;根据《网络安全法》《数据安全法》要求,及时向监管机构报告重大事件。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.wxr勒索病毒, weax勒索病毒,.wex勒索病毒,.wax勒索病毒,.spmodvf勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,[[ruizback@proton.me]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.Darkness勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。