立即行动!保护你的数据免受.helper勒索病毒侵害

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

在网络安全形势日益严峻的今天,勒索病毒(Ransomware)不断翻新变种,对个人用户和企业机构构成持续威胁。近期,一种名为 .helper的勒索病毒进入了安全研究员和用户的视野。本文旨在详细介绍 .helper 勒索病毒的特性,探讨被其加密的数据文件可能的恢复途径,并提供切实有效的预防策略,以帮助您保护数字资产安全。

立即行动!保护你的数据免受.helper勒索病毒侵害

案例简介:

在网络安全形势日益严峻的今天,勒索病毒(Ransomware)不断翻新变种,对个人用户和企业机构构成持续威胁。近期,一种名为 .helper的勒索病毒进入了安全研究员和用户的视野。本文旨在详细介绍 .helper 勒索病毒的特性,探讨被其加密的数据文件可能的恢复途径,并提供切实有效的预防策略,以帮助您保护数字资产安全。

引言

在网络安全形势日益严峻的今天,勒索病毒(Ransomware)不断翻新变种,对个人用户和企业机构构成持续威胁。近期,一种名为 .helper的勒索病毒进入了安全研究员和用户的视野。本文旨在详细介绍 .helper 勒索病毒的特性,探讨被其加密的数据文件可能的恢复途径,并提供切实有效的预防策略,以帮助您保护数字资产安全。在对抗勒索病毒导致的数据加密挑战中,我们的技术服务号(data388)随时待命,用我们的技术专长为您制定有效的数据恢复策略。

核心机制:文件加密

文件加密是 .helper 勒索病毒(以及所有勒索病毒)最核心、最关键的攻击手段。它的目标是将用户的重要数据文件转化为无法直接访问和使用的格式,从而迫使用户支付赎金以获取解密密钥。以下是 .helper 勒索病毒文件加密机制的详细分解:

-

目标识别与筛选 (Target Identification and Selection):

-

- 扫描过程: 一旦 .helper 病毒在目标系统上成功运行并获得执行权限,它会首先启动一个扫描程序。这个程序会遍历计算机的文件系统,包括本地硬盘驱动器(C:, D:, E: 等)、网络映射驱动器、可移动存储设备(如 U 盘)等。

- 文件类型过滤: 扫描并非无差别地进行,.helper 病毒内部通常会维护一个“目标文件扩展名列表”。这个列表包含了它认为有价值并值得加密的文件类型,例如:

-

- 文档: .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pdf, .txt, .odt, .rtf

- 图片: .jpg, .jpeg, .png, .gif, .bmp, .tiff, .svg

- 视频/音频: .mp4, .avi, .mov, .wmv, .mp3, .wav, .flac, .mkv

- 数据库: .db, .sql, .mdb, .accdb

- 代码/开发文件: .java, .py, .cpp, .h, .cs, .js, .html, .css

- 压缩文件: .zip, .rar, .7z, .tar, .gz

- 其他: 可能还包括电子邮件文件(.eml, .pst)、虚拟机镜像(.vmdk, .vmx)、CAD 文件(.dwg)等。

- 排除项: 病毒通常会避免加密系统文件或某些特定目录(如病毒自身运行目录、临时文件夹等),以防止加密过程导致系统崩溃或难以运行(从而无法支付赎金)。

-

加密算法与技术 (Encryption Algorithm and Technique):

-

- 加密算法: .helper 很可能使用强大的现代加密算法来加密文件内容,以确保没有解密密钥几乎不可能恢复数据。常见的算法包括:

-

- 对称加密 (Symmetric Encryption): 如 AES (Advanced Encryption Standard)。AES 是目前最广泛使用的对称加密算法之一,以其高安全性和性能而闻名。在对称加密中,加密和解密使用同一个密钥。对于每个被加密的文件,.helper 可能会生成一个独特的“文件密钥”(File Key)用于加密该文件内容。

- 非对称加密 (Asymmetric Encryption): 如 RSA (Rivest-Shamir-Adleman) 或 ECC (Elliptic Curve Cryptography)。非对称加密使用一对密钥:公钥(Public Key)和私钥(Private Key)。公钥可以公开,用于加密数据;只有对应的私钥才能解密数据。

- 混合加密模式 (Hybrid Encryption Model): 这是许多现代勒索病毒(包括可能 .helper)采用的主流方式,结合了对称和非对称加密的优点:

-

- 为每个文件生成一个唯一的随机对称密钥(File Key)。

- 使用这个对称密钥(File Key)通过 AES 等算法快速加密文件内容。

- 然后,使用攻击者保有的私钥对应的公钥(可能每个受害者不同,也可能全网通用),通过 RSA 或 ECC 算法加密这个对称密钥(File Key)。

- 最后,将加密后的文件内容和加密后的对称密钥一起存储。

- 密钥管理:

-

- 文件密钥 (File Key): 每个文件的对称密钥通常是随机生成的,并只用于加密单个文件。这使得即使某个文件密钥被破解(理论上极难),也不会影响其他文件的加密。

- 解密主密钥 (Decryption Master Key): 用于加密各个文件密钥的那个公钥,其对应的私钥(或用于生成该私钥的根密钥)由攻击者牢牢掌握。这就是勒索信中要求用户购买的“解密密钥”。它通常存储在攻击者的服务器上。

-

加密过程执行 (Execution of Encryption):

-

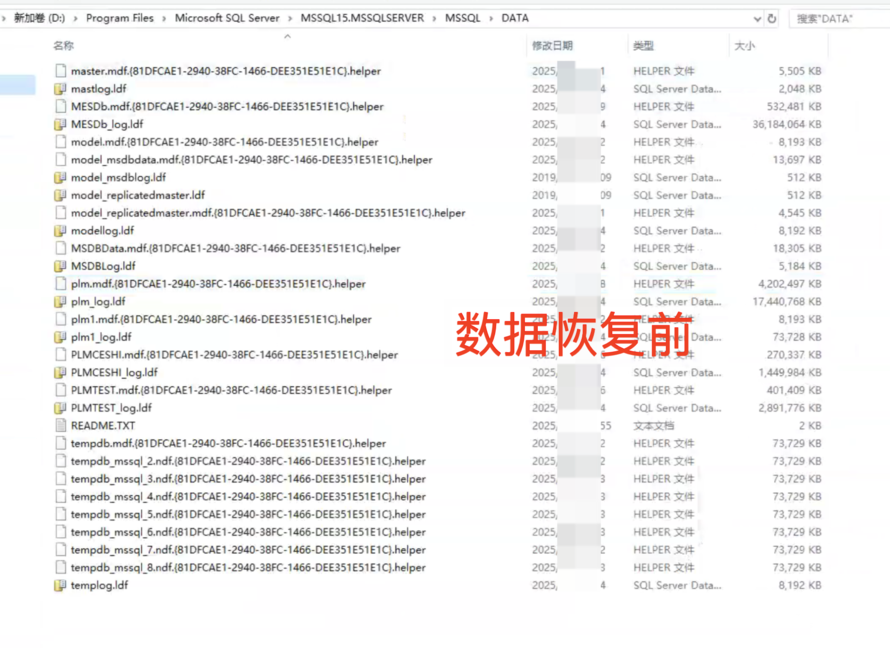

- 文件重命名: 在加密文件内容之前或之后,.helper 病毒会将文件的原始扩展名替换为其特有的标识符——.helper。例如,一个名为 report.docx 的文件在加密后会被重命名为 report.docx.helper。

- 写入加密数据: 病毒将使用上述选定的加密算法和生成的密钥,对文件的实际内容进行加密,并将加密后的数据写回(覆盖)文件本身,或者写入一个具有 .helper 扩展名的新文件(较少见)。

- 速度与隐蔽性: 加密过程可能非常迅速,尤其是在病毒利用系统资源(如 CPU)进行加密时。有些变种会尝试降低加密时的 CPU 占用,以避免引起用户注意或触发系统警报。加密可能从用户当前工作目录开始,然后逐渐扩散到其他位置。

-

加密完成与标识 (Completion and Identification):

-

- 完成信号: 当 .helper 病毒认为主要的加密任务完成后,它会停止加密进程。

- 留下勒索信: 这是加密过程的最后一步,也是与用户交互的关键环节。病毒会在用户容易发现的目录(如桌面、每个被加密的驱动器根目录)创建一个文本文件(如 README.txt, DECRYPT_INSTRUCTIONS.txt, HOW_TO_RECOVER_FILES.html 等)。这个文件详细说明了:

-

- 文件已被加密。

- 添加了 .helper 扩展名。

- 只有攻击者才能提供解密密钥。

- 要求支付多少赎金(通常以比特币等加密货币形式)。

- 提供联系攻击者的方式(如 Tor 地址、特定邮箱)。

- 设定支付期限,并可能威胁逾期提高赎金或销毁密钥。

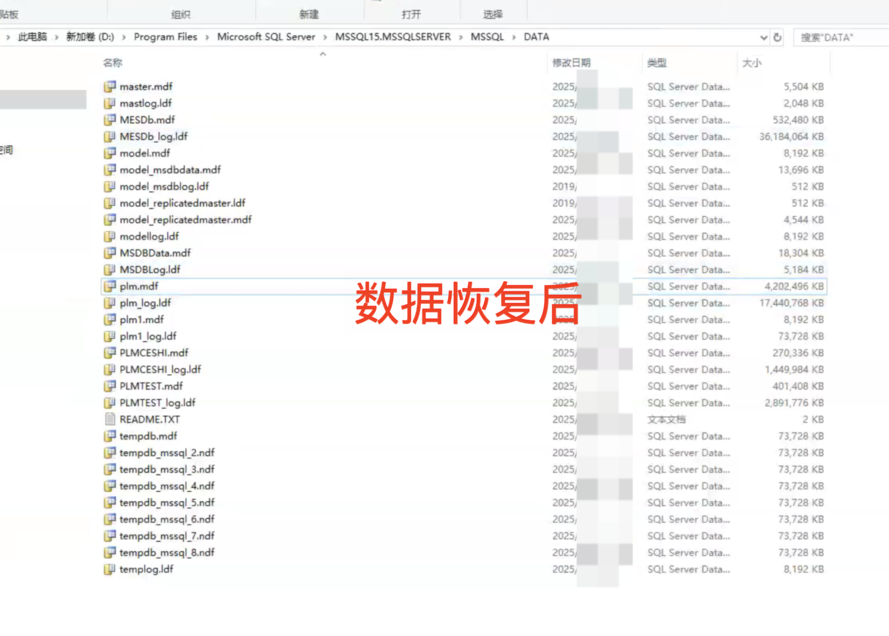

被.helper勒索病毒加密后的数据恢复案例:

如何尝试恢复被 .helper 勒索病毒加密的数据文件

一旦文件被 .helper 勒索病毒加密,恢复过程通常非常困难,且没有保证。以下是一些可能的尝试方法,但请务必谨慎操作,避免造成二次损害:

- 联系网络安全专家或数据恢复公司: 如果数据极其重要且价值连城,可以寻求专业的数据恢复服务。这些公司可能拥有更高级的工具和知识,尝试从系统日志或残留数据中寻找解密线索,但这通常成本高昂且成功率不确定。

- 利用杀毒软件的解密工具: 一些知名的杀毒软件厂商(如卡巴斯基、迈克菲等)会针对流行的勒索病毒变种开发解密工具。您可以访问这些安全公司的官方网站,查找是否有针对 .helper(或其可能的变体名称)的解密工具可用。请务必在隔离环境(如虚拟机)或确保病毒已完全清除的系统上运行这些工具。

- 检查 NoMoreRansom 项目: NoMoreRansom (nomoreransom.org) 是一个由网络安全公司、执法机构和欧盟机构合作建立的项目,旨在为受害者提供免费的勒索病毒解密工具和信息。访问该网站,搜索 .helper 或其可能的变体名称,看是否有可用的解密方案。

- 尝试恢复到感染前的状态:

-

- 系统还原: 如果您的操作系统启用了系统还原功能,并且创建过还原点,可以尝试将系统还原到感染 .helper 病毒之前的状态。注意: 这只能恢复系统文件和设置,不能保证恢复被加密的个人文件,但可以清除病毒本身。

- 云存储版本历史: 如果您的文件存储在支持版本历史功能的云服务(如 OneDrive、Google Drive、iCloud 等)中,检查是否有感染前的可用版本。确保云存储的版本历史功能已开启。

- 从备份中恢复: 这是最可靠也是最推荐的方法。如果您遵循了良好的备份策略,并且备份存储在与主系统隔离的安全位置(如未联网的移动硬盘、安全的云存储),那么您可以直接从备份中恢复被加密的文件。这是恢复数据的黄金标准。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.wxx勒索病毒,.weax勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.wstop勒索病毒,.sstop勒索病毒,.chewbacca勒索病毒,.restorebackup勒索病毒,.backlock勒索病毒,.rw2勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.[[dataserver@airmail.cc]].wstop勒索病毒,[[BaseData@airmail]].wstop勒索病毒,[[BitCloud@cock.li]].wstop勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[Mirex@airmail.cc].mkp勒索病毒,.[sspdlk00036@cock.li].mkp勒索病毒,.REVRAC勒索病毒,.redfox勒索病毒,.hero77勒索病毒,.kat6.l6st6r勒索病毒,.kalxat勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。