【数据恢复】2022年末.locked1后缀勒索病毒再次卷土重来

- 客户名称:国内某公司

- 售前服务顾问:魏Sir

- 恢复工程师:符工

- 恢复工期:1天

- 恢复范围:一台服务器

- 恢复率:100%

.locked1后缀勒索病毒与前段时间大肆传播的.locked后缀勒索病毒都属于TellYouThePass勒索病毒家族,.locked1后缀勒索病毒在去年底和今年中旬大肆传播过一段时间,然后消停了一段时间,最近我们又接到一些公司的咨询与求助感染了.locked1后缀勒索病毒的情况,请各企业务必加强防范。

【数据恢复】2022年末.locked1后缀勒索病毒再次卷土重来

案例简介:

.locked1后缀勒索病毒与前段时间大肆传播的.locked后缀勒索病毒都属于TellYouThePass勒索病毒家族,.locked1后缀勒索病毒在去年底和今年中旬大肆传播过一段时间,然后消停了一段时间,最近我们又接到一些公司的咨询与求助感染了.locked1后缀勒索病毒的情况,请各企业务必加强防范。

目录

前言:简介

.locked1后缀勒索病毒与前段时间大肆传播的.locked后缀勒索病毒都属于TellYouThePass勒索病毒家族,.locked1后缀勒索病毒在去年底和今年中旬大肆传播过一段时间,然后消停了一段时间,最近我们又接到一些公司的咨询与求助感染了.locked1后缀勒索病毒的情况,请各企业务必加强防范。

自该.locked后缀勒索病毒传播以来,我们团队也深入研究TellYouThePass勒索病毒家族的加密数据及其加密方式。经我们团队检测分析一些客户的被加密服务器加密文件及成功恢复案例总结分析,目前已研究出可通过事前专业技术检测确保数据文件完美恢复的事前检测方法。如有该后缀的数据恢复需求,可添加我们的技术服务号(shujuxf)咨询。接以下我们先来了解下.locked1勒索病毒。

一、什么是.locked1勒索病毒?

locked1后缀勒索病毒是一种基于文件勒索病毒代码的加密病毒。这种威胁已在主动攻击中发现。有多种分发技术可用于在目标操作系统上传送恶意文件,例如远程桌面爆破、垃圾邮件、损坏的软件安装程序、torrent 文件、虚假软件更新通知和被黑网站。

locked1勒索病毒是国外传播的Tellyouthepass勒索病毒变种。它通过木马、系统漏洞或网站上的漏洞渗透到计算机中。一旦渗透成功,该病毒会更改Windows注册表、删除卷影副本、打开/写入/复制系统文件、生成后台运行的进程、加载各种模块等。

.locked1勒索病毒发作时,后台进程扫描计算机,查找图像、视频、Office文档和其他文件;对这些目标文件进行加密并将其扩展名更改为“.locked1”,用户无法再正常打开这些文件。

勒索病毒会绕开所有系统防御,开始加密文件的过程。在加密过程中会占用系统资源,计算机运行速度会变慢,但由于种种原因用户可能不会察觉(比如休息日),最显著的特征是扩展名变更为“.locked1”。

与其他的勒索病毒相比,TellYouThePass勒索病毒及其变种.locked1传播的速度更快、范围更广。病毒通过公开的软件漏洞或者未公开的零day漏洞等方式进行快速大规模的感染,所以该病毒家族的每一次新型变种都应当引起机关、企业、个人的高度重视,必须加强防范与警惕。

勒索说明信README1.html说明文件的内容:

contact email: service@hellospring.online, prepare 0.12btc, if you can't contact my email, please contact some data recovery company(suggest taobao.com), may they can contact to me .your person id:KqwRsjutL2bOJD6vI2gLU7Xg4wWPCG7ybIi09JtaG p06Hv2/pfGk26J57N0Dr5/RrTpfMh+GwUraQtgIbLzyoYdXmTCWpyUP9wy3Zwrr54g9X83D9puXe VN3DDOmH9plpxY3dkCaa2DhpBiDFjkVvPz9120lElYkgSbpTJDoHLe7MaXfkihDYR8g3UCWB+HQk Uf41kwO3s3WWQmR7hkPf0cSl0gbPCnFoJyzAlZO5mfwINObLCD1qXWytFXuABTG/DzvjdaUn6gnF 3C3Jhj6Pb6DfuddHy+Ae8dDbp8PAf8UPuvpHlB2k3flf1W/zXHvTrcTZtM/HBqoPGcRJHT4NMuCC UT8lADz1GIReZBT1zM1uLsB03xGttJuVheZx0HWrW7IQu4YMWdmEuZ5hbHMUYAZazdh7KL0kJ6aq usJPdTXiDeaEMLeX2U+GUsqUSY5yq54Qdr3.....

.locked1勒索病毒是如何传播感染的?

经过分析多家公司感染.locked1勒索病毒后的机器环境及系统日志判断,TellYouThePass勒索病毒家族基本上是通过以下方式入侵,请大家可逐一了解并检查以下防范入侵方式,毕竟事前预防比事后恢复容易的多。

1. RDP/弱口令

远程桌面协议 (RDP : Remote Desktop Protocol) 主要用于用户远程连接并控制计算机,通常使用3389端口进行通信。当用户输入正确的用户密码,则可以直接对其远程电脑进行操作,这为攻击者提供了新的攻击面。只要拥有正确的凭证,任何人都可以登录该电脑。故攻击者可以通过工具对攻击目标进行端口扫描,如果用户开启了3389端口,并且没有相关的防范意识,使用弱密码如123456,攻击者可以进行远程连接并通过字典尝试多种方式组合,暴力破解用户名密码。一旦拥有登录权限,就可以直接投放勒索病毒并进一步横向渗透扩大影响面。

2. 安全漏洞利用

漏洞利用与时间息息相关,如果攻击者利用 0day 进行攻击,那么相关的系统或者组件是极其危险的。但是在以往的勒索事件中,大多数攻击者一般采用的成熟的漏洞利用工具进行攻击,如永恒之蓝、 RIG 、 GrandSoft 等漏洞攻击包等。如果用户没有及时修复相关漏洞,很可能遭受攻击。

为方便用户做好漏洞防范工作,各国都提供了漏洞收集、查询的机构。国际上最权威的是CVE,通用漏洞披露(Common Vulnerabilities & Exposures) ,官网:CVE -CVE;国内最权威的是CNVD,国家信息安全漏洞共享平台(China National Vulnerability Database),官网:https://www.cnvd.org.cn/。

二、中了.locked1后缀勒索病毒文件怎么恢复?

此后缀病毒文件由于加密算法的原因,每台感染的电脑服务器文件都不一样,需要独立检测与分析加密文件的病毒特征与加密情况,才能确定最适合的恢复方案。

数据如果不需要恢复,则可以直接全盘格式化后再重装系统进行使用,后期做好数据安全防范及异地备份工作即可。

数据如果需要恢复,建议先咨询专业的数据恢复公司,亦可添加我们的技术服务号(shujuxf)进行免费咨询获取数据恢复的相关帮助。

三、恢复案例介绍:

近期我们已帮助多位客户完成恢复感染.locked1后缀勒索病毒的服务器,下面展示其中一台的数据恢复案例。

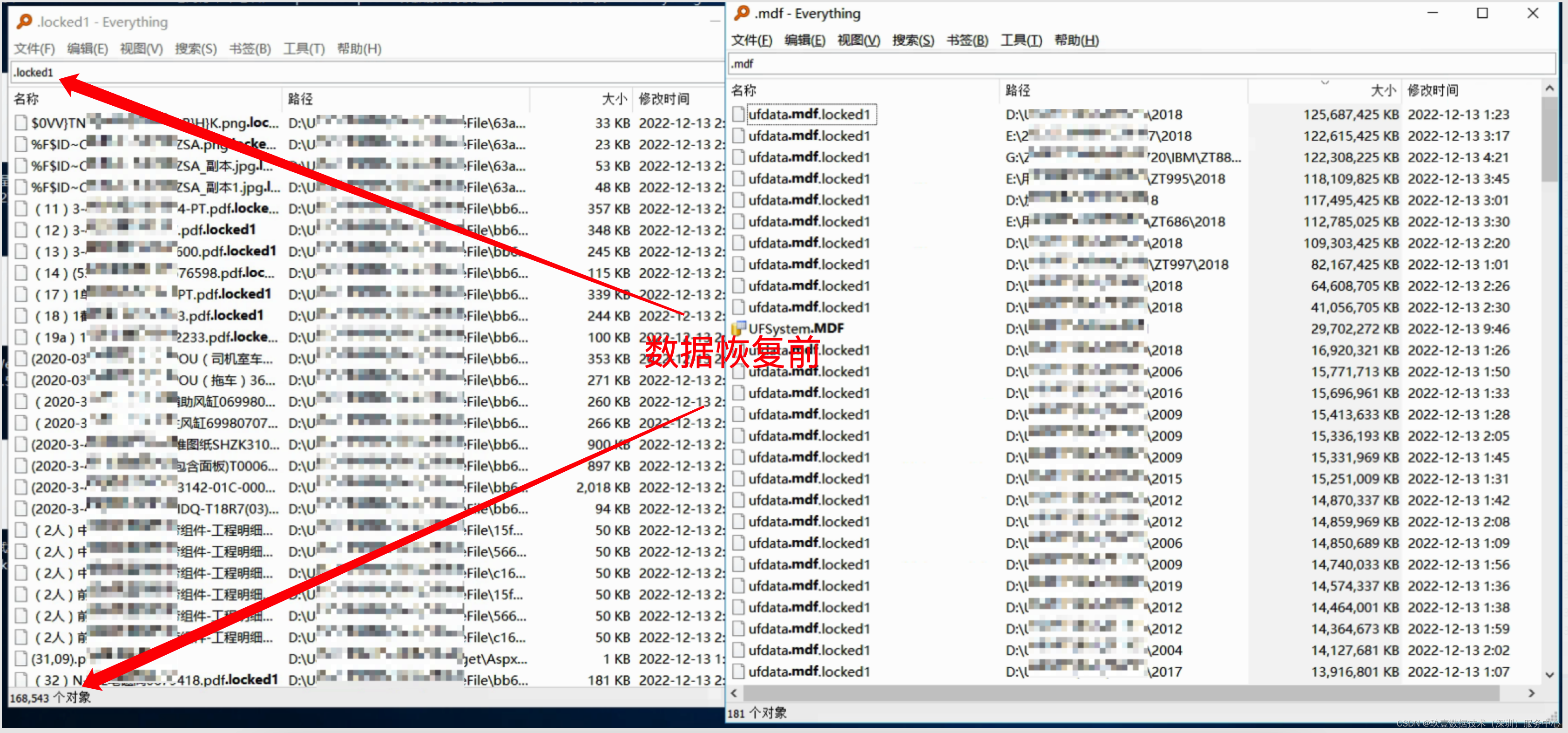

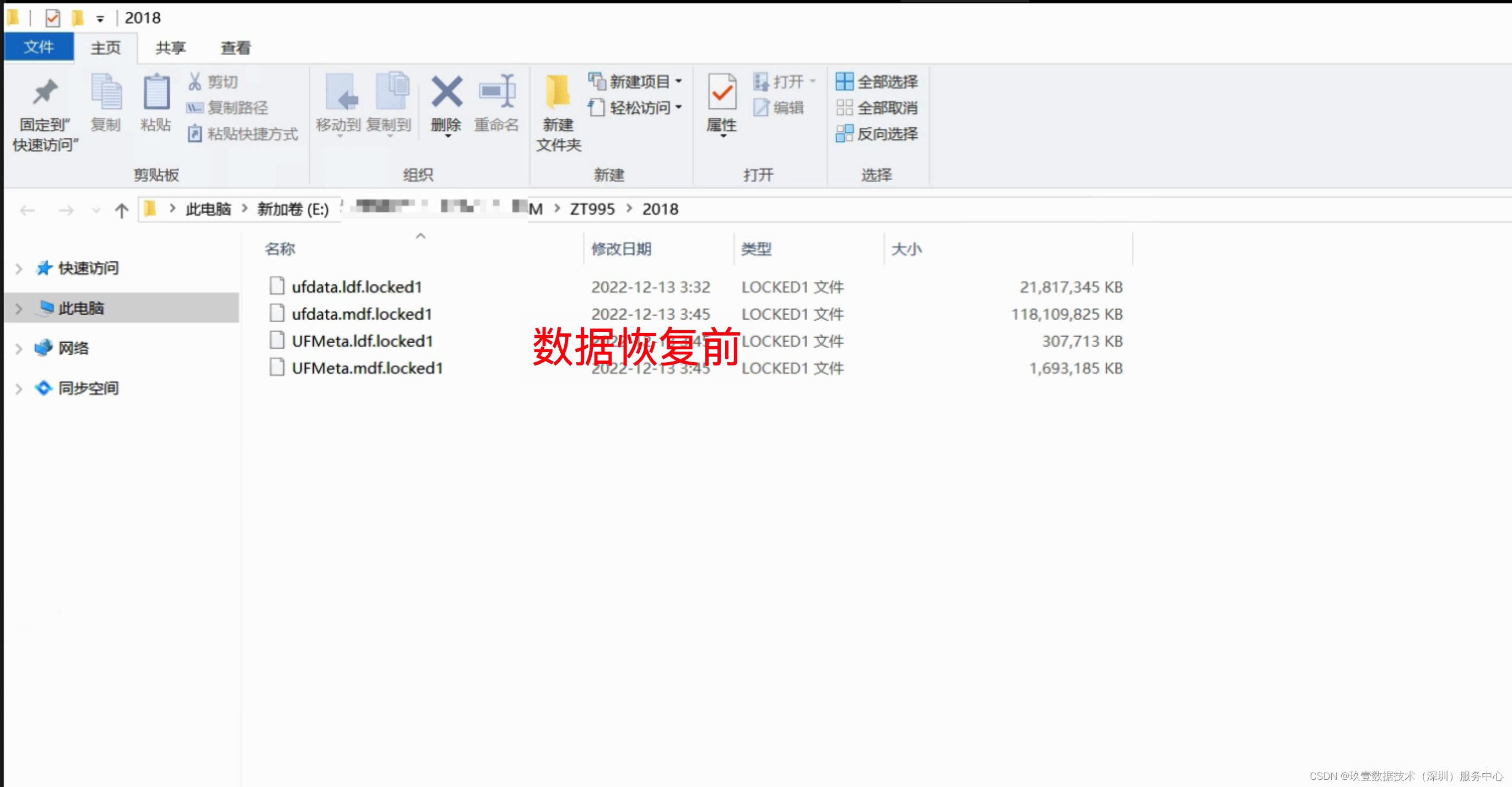

1. 被加密数据情况

客户的业务软件服务器感染了.locked1后缀勒索病毒,被加密的文件有16万+个,主要需恢复业务软件的数据库文件,数据库文件多达几百G之多。

编辑

编辑

编辑

编辑

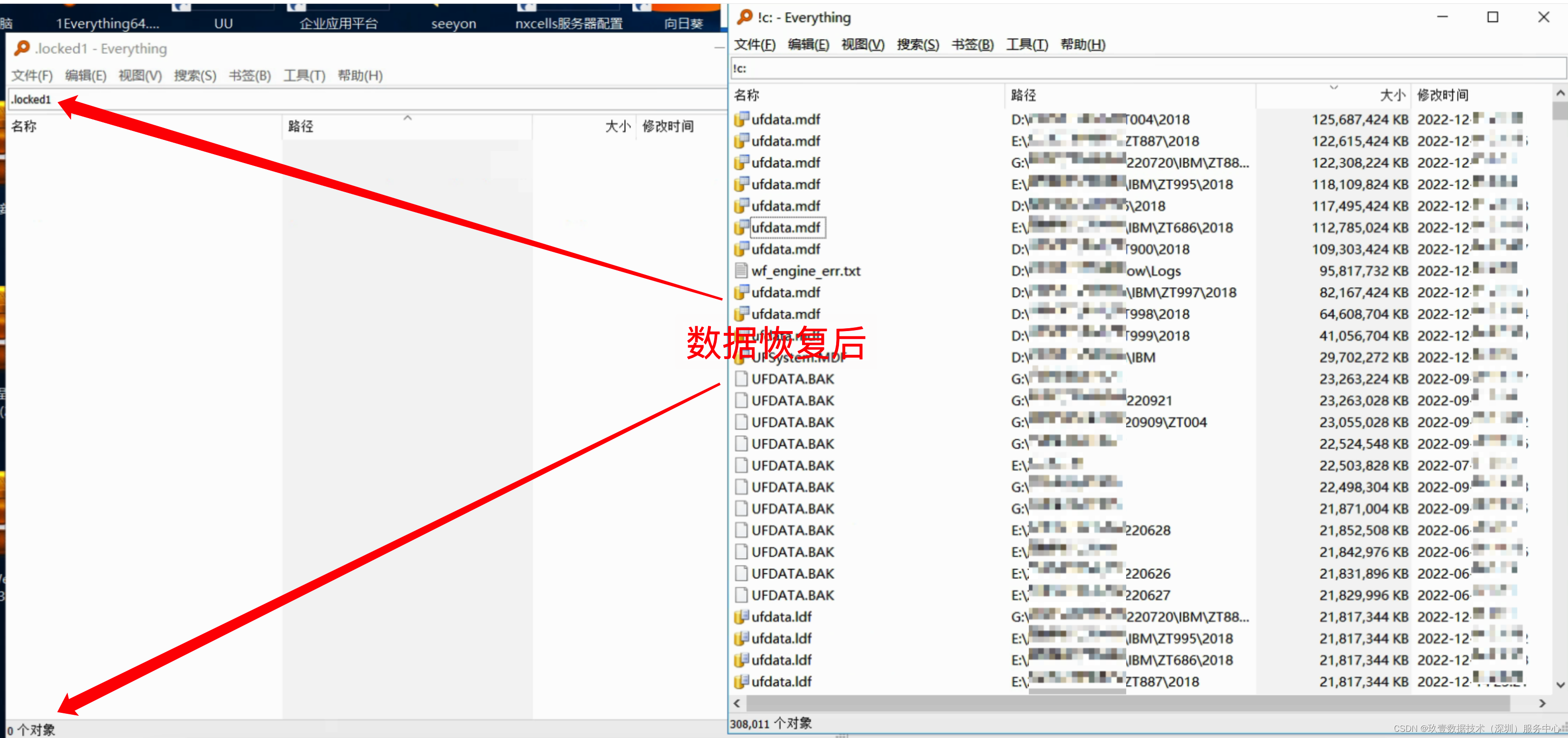

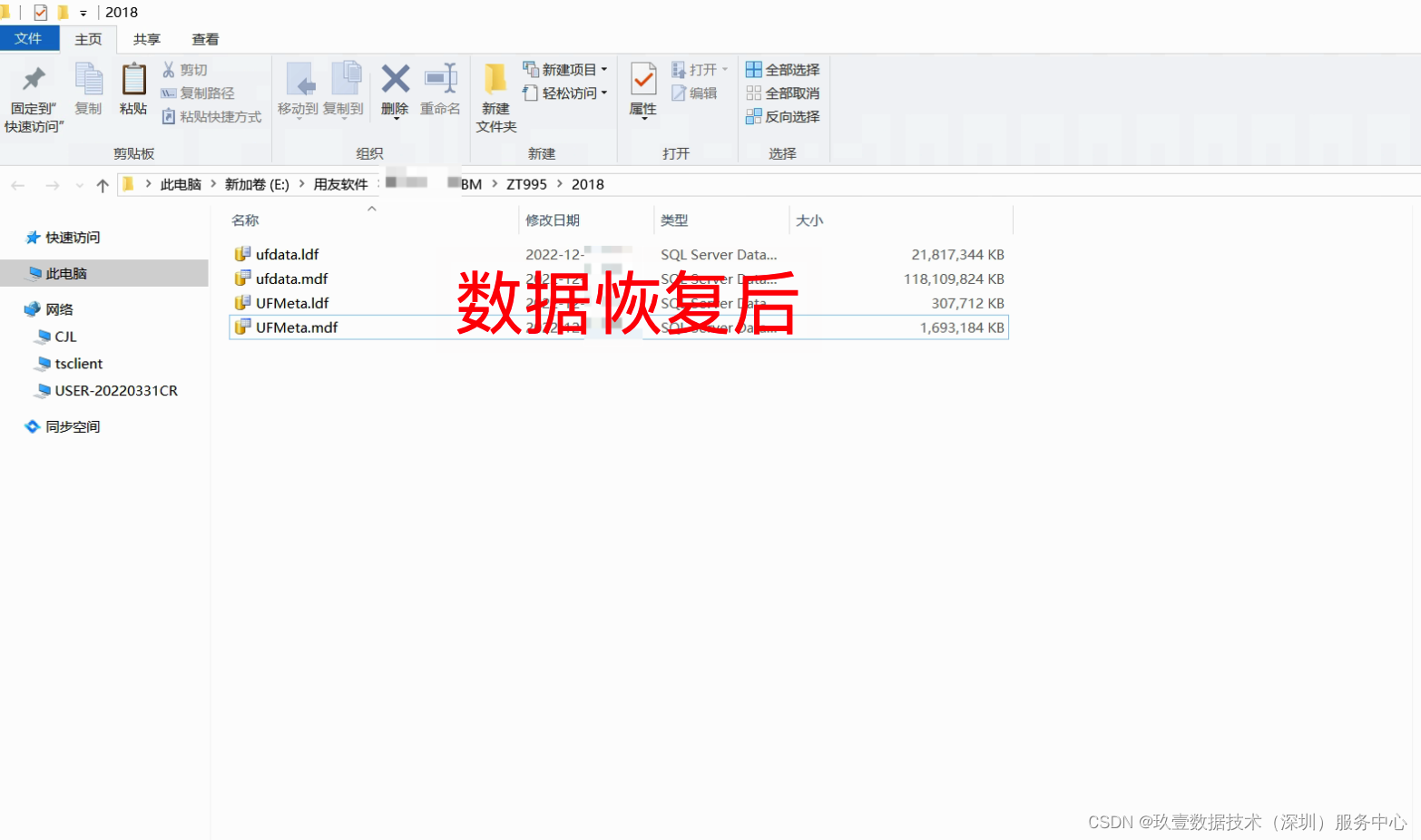

2. 数据恢复完成情况

数据完成恢复,16万+个文件,包括业务软件的数据库文件均全部100%恢复。恢复完成的文件均可以正常打开及使用。

编辑

编辑

编辑

编辑

四、系统安全防护措施建议:

预防远比救援重要,强烈建议大家日常做好以下防护措施,以确保您的机器能够抵御来自任何勒索病毒的恶意攻击。以下措施可以有效预防其攻击:

1.实施强密码。许多帐户泄露的发生是由于易于猜测的密码,或者那些简单到算法工具可以在几天内发现的密码。确保您选择安全密码,例如选择具有字符变化的较长密码,以及使用自行创建的规则来制作密码短语。

2.激活多重身份验证。通过在基于密码的初始登录顶部添加层来阻止暴力攻击。尽可能在所有系统上包括生物识别或物理 USB 密钥身份验证器等措施。

3.重新评估并简化用户帐户权限。将权限限制在更严格的级别,以限制潜在威胁不受阻碍地通过。特别注意端点用户和具有管理员级别权限的 IT 帐户访问的那些。Web 域、协作平台、Web会 议服务和企业数据库都应该受到保护。

4.清理过时和未使用的用户帐户。一些较旧的系统可能有来自过去员工的帐户,这些帐户从未停用和关闭。完成对系统的检查应包括消除这些潜在的弱点。

5.确保系统配置遵循所有安全程序。这可能需要时间,但重新审视现有设置可能会发现新问题和过时的策略,使您的企业面临攻击风险。必须定期重新评估标准操作程序,以应对新的网络威胁。

6.始终准备好系统范围的备份和干净的本地机器映像。事件会发生,唯一真正可以防止永久数据丢失的保护措施是脱机备份。您的数据应定期创建离线异地备份,以及时了解系统的任何重要更改。如果备份被恶意病毒感染可以考虑使用多个轮换的备份点来选择文件保存周期。

7.确保拥有全面的企业网络安全解决方案。可以考虑采购企业级的网络安全保护软件将帮助您通过实时保护捕获整个企业网络中的文件下载及更好地抵御网络攻击。以帮助您保护您的业务和设备。