Mallox病毒家族10月最新变种.mallox后缀勒索病毒升级传播

- 客户名称:国内某公司

- 售前服务顾问:汪顾问

- 恢复工程师:魏工

- 恢复工期:1天

- 恢复范围:一台服务器

- 恢复率:100%

近日, 我们发现多起 .mallox勒索病毒家族的攻击事件。该病毒主要针对企业的Web应用和数据库服务器发起攻击,包括Spring Boot、Weblogic、OA、财务软件等,在拿下目标设备权限后还会尝试在内网中横向移动,获取更多设备的权限,然后执行加密程序加密设备的文件。Mallox(又被称作Target Company)于 2021 年 10 月开始传播,早期主要通过SQLGlobeImposter渠道进行传播(通过获取到数据库口令后,远程下发勒索病毒。该攻击方式之前曾长期被GlobeImposter勒索病毒家族使用)。而今年GlobeImposter勒索病毒家族的传播量逐渐下降,Mallox就逐渐占据了这一渠道。

如果不幸感染了这个勒索病毒,您可添加我们的数据恢复服务号(sjhf91)免费咨询获取数据恢复的相关帮助。

下面我们来了解看看这个.mallox后缀勒索病毒。

Mallox病毒家族10月最新变种.mallox后缀勒索病毒升级传播

案例简介:

近日, 我们发现多起 .mallox勒索病毒家族的攻击事件。该病毒主要针对企业的Web应用和数据库服务器发起攻击,包括Spring Boot、Weblogic、OA、财务软件等,在拿下目标设备权限后还会尝试在内网中横向移动,获取更多设备的权限,然后执行加密程序加密设备的文件。Mallox(又被称作Target Company)于 2021 年 10 月开始传播,早期主要通过SQLGlobeImposter渠道进行传播(通过获取到数据库口令后,远程下发勒索病毒。该攻击方式之前曾长期被GlobeImposter勒索病毒家族使用)。而今年GlobeImposter勒索病毒家族的传播量逐渐下降,Mallox就逐渐占据了这一渠道。

如果不幸感染了这个勒索病毒,您可添加我们的数据恢复服务号(sjhf91)免费咨询获取数据恢复的相关帮助。

下面我们来了解看看这个.mallox后缀勒索病毒。

目录

前言:简介

一、什么是.mallox勒索病毒?

二、中了.mallox后缀勒索病毒文件怎么恢复?

三、恢复案例介绍:

四、系统安全防护措施建议:

前言:简介

近日, 我们发现 .mallox勒索病毒家族的攻击事件。.mallox后缀勒索病毒主要针对企业的Web应用和数据库服务器发起攻击,包括Spring Boot、Weblogic、OA、财务软件等,在拿下目标设备权限后还会尝试在内网中横向移动,获取更多设备的权限,然后执行加密程序加密设备的文件。Mallox(又被称作Target Company)于 2021 年 10 月开始传播,早期主要通过SQLGlobeImposter渠道进行传播(通过获取到数据库口令后,远程下发勒索病毒。该攻击方式之前曾长期被GlobeImposter勒索病毒家族使用)。而今年GlobeImposter勒索病毒家族的传播量逐渐下降,Mallox就逐渐占据了这一渠道。

如果不幸感染了这个勒索病毒,您可添加我们的数据恢复服务号(sjhf91)免费咨询获取数据恢复的相关帮助。

下面我们来了解看看这个.mallox后缀勒索病毒。

一、什么是.mallox勒索病毒?

我们发现,.mallox是一个勒索病毒类型程序的名称。当我们在我们的测试系统上启动一个样本时,它会加密文件并在文件名后附加“ .mallox”扩展名。例如,最初标题为“ 1.jpg ”的文件显示为“ 1.jpg.mallox”,“ 2.jpg ”显示为“ 2.jpg.mallox”,依此类推。

攻击者会向Web应用中植入大量的WebShell,而这些文件的文件名中会包含“kk”的特征字符。一旦成功入侵目标设备,攻击者会尝试释放PowerCat、lCX、AnyDesk等黑客工具控制目标机器、创建账户,并尝试远程登录目标机器。此外,攻击者还会使用fscan工具扫描设备所在内网,并尝试攻击内网中的其它机器。在获取到最多设备权限后开始部署勒索病毒。

而Mallox勒索病毒的狡猾程度不止于此。调查发现,Mallox家族经历了多个发展阶段,每个阶段都会通过改变一些特征来区分受害者并躲避安全人员的追踪。首先阶段,攻击者在部署Mallox勒索病毒时,会将拓展名命名为被攻击企业的名称或其所属的行业名,如.devicZz,.consultransom,.mallox,.brg,.bozon,.maxoll-ID号,.consultraskey-G-ID号,.elmorenolan29,.bozon3,.FARGO,.FARGO3等加密后缀名。

.mallox勒索病毒是如何传播感染的?

经过我们分析中毒后的机器环境判断,Mallox勒索病毒家族基本上是通过以下两种方式入侵。

远程桌面口令爆破

关闭远程桌面,或者修改默认用户administrator。

数据库弱口令攻击

检查数据库的sa用户的密码复杂度。

二、中了.mallox后缀勒索病毒文件怎么恢复?

此后缀病毒文件由于加密算法的原因,每台感染的电脑服务器文件都不一样,需要独立检测与分析加密文件的病毒特征与加密情况,才能确定最适合的恢复方案。

考虑到数据恢复需要的时间、成本、风险等因素,建议如果数据不太重要,建议直接全盘扫描杀毒后全盘格式化重装系统,后续做好系统安全防护工作即可。如果受感染的数据确实有恢复的价值与必要性,可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

三、恢复案例介绍:

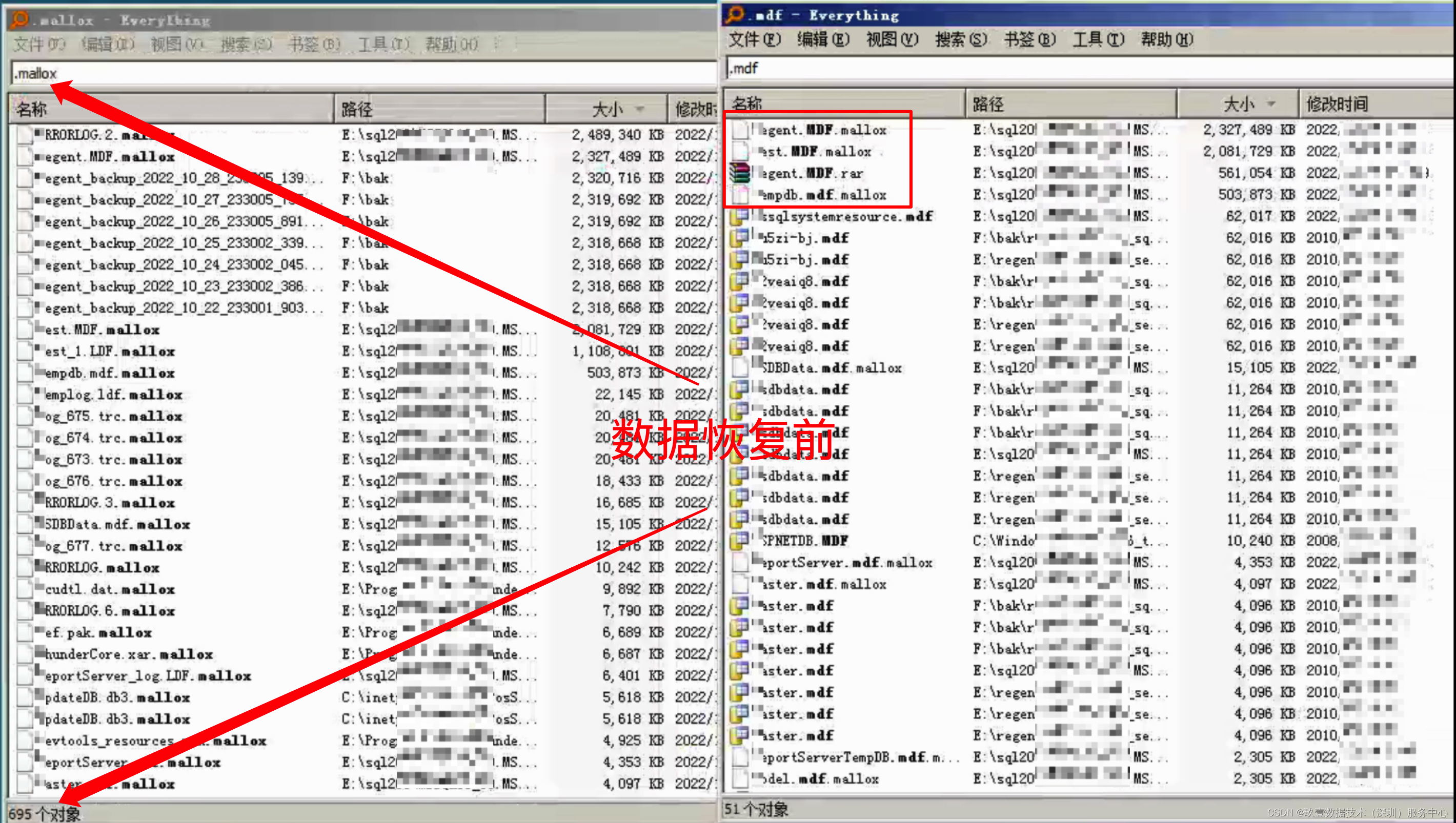

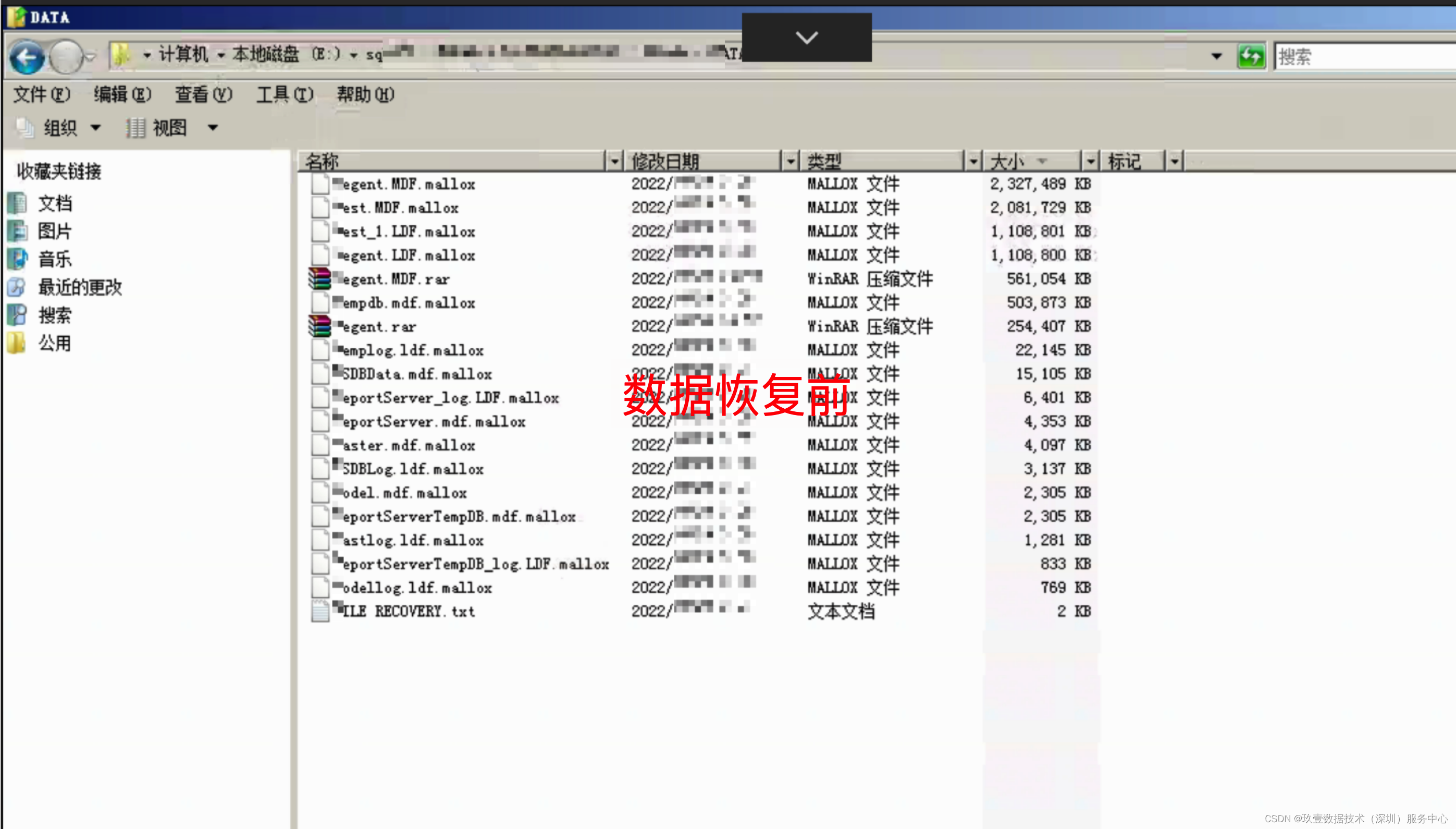

1. 被加密数据情况

一台服务器,需要恢复的数据主要是数据库文件。

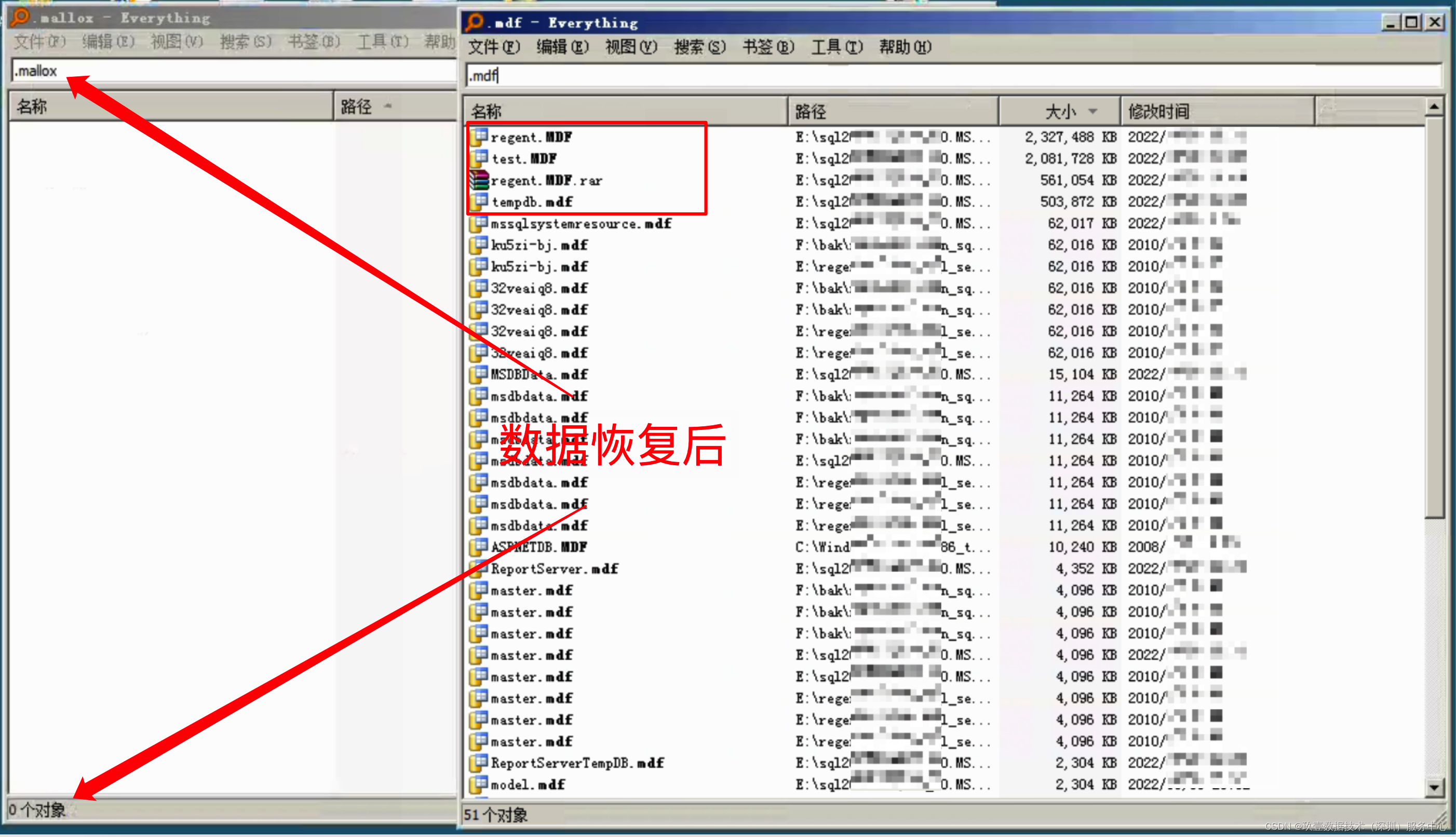

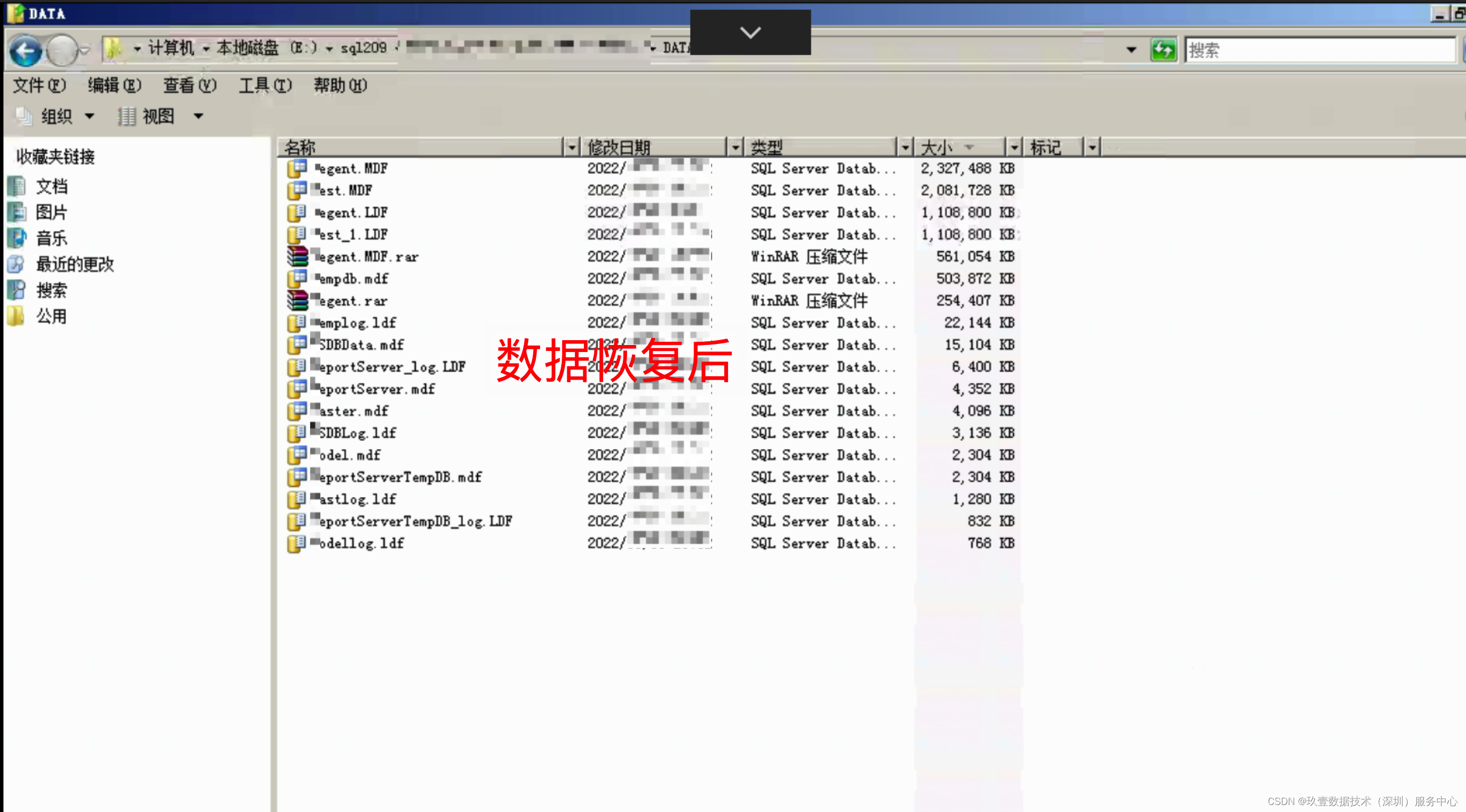

2. 数据恢复完成情况

数据完成恢复,被加密的文件均已成功恢复,恢复率等于100%。

四、系统安全防护措施建议:

预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施:

① 及时给办公终端和服务器打补丁,修复漏洞,包括操作系统以及第三方应用的补丁,防止攻击者通过漏洞入侵系统。

② 尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险。

③ 不对外提供服务的设备不要暴露于公网之上,对外提供服务的系统,应保持较低权限。

④ 企业用户应采用高强度且无规律的密码来登录办公系统或服务器,要求包括数字、大小写字母、符号,且长度至少为8位的密码,并定期更换口令。

⑤ 数据备份保护,对关键数据和业务系统做备份,如离线备份,异地备份,云备份等, 避免因为数据丢失、被加密等造成业务停摆,甚至被迫向攻击者妥协。

⑥ 敏感数据隔离,对敏感业务及其相关数据做好网络隔离。避免双重勒索病毒在入侵后轻易窃取到敏感数据,对公司业务和机密信息造成重大威胁。

⑦ 尽量关闭不必要的文件共享。

⑧ 提高安全运维人员职业素养,定期进行木马病毒查杀。

.mallox后缀病毒勒索信FILE RECOVERY.txt说明文件内容:

Hello

Your files are encrypted and can not be used

To return your files in work condition you need decryption tool

Follow the instructions to decrypt all your data

Do not try to change or restore files yourself, this will break them

If you want, on our site you can decrypt one file for free. Free test decryption allowed only for not valuable file with size less than 3MB

How to get decryption tool:

1) Download and install TOR browser by this link: XXXXXXXXXXXXX

2) If TOR blocked in your country and you can't access to the link then use any VPN software

3) Run TOR browser and open the site: wtyafjyhwqrgo4a45wdvvwhen3cx4euie73qvlhkhvlrexljoyuklaad.onion/mallox/privateSignin

4) Copy your private ID in the input field. Your Private key: XXXXXXXXXXXXXXXXXXXX

5) You will see payment information and we can make free test decryption here

Our blog of leaked companies:

wtyafjyhwqrgo4a45wdvvwhen3cx4euie73qvlhkhvlrexljoyuklaad.onion

If you are unable to contact us through the site, then you can email us: mallox@stealthypost.net

Waiting for a response via mail can be several days. Do not use it if you have not tried contacting through the site.

wtyafjyhwqrgo4a45wdvvwhen3cx4euie73qvlhkhvlrexljoyuklaad.onion/mallox/privateSignin

与该病毒同类的后缀病毒还有以下各种后缀,都是同一个病毒家族的,请务必注意防范:

.devicZz

.consultransom

.mallox

.brg

.bozon

.maxoll-ID号

.consultraskey-G-ID号

.elmorenolan29

.bozon3

.FARGO

.FARGO3

.FARGO4

.elmorenolan-G-ID号