Mallox病毒家族:从FARGO一直升级到.FARGO4后缀勒索病毒

- 客户名称:国内某公司

- 售前服务顾问:Lee

- 恢复工程师:余工

- 恢复工期:1天

- 恢复范围:一台服务器

- 恢复率:100%

近日, 我们收到有企业受到 .FARGO4勒索病毒的加密攻击求助。该病毒主要针对企业的Web应用和数据库服务器发起攻击,包括Spring Boot、Weblogic、OA、财务软件等,在拿下目标设备权限后还会尝试在内网中横向移动,获取更多服务器设备的权限,然后执行加密程序加密设备的文件。据了解,被加密文件的拓展名为“.FARGO4”。通过对被加密样本的分析以及检测,可判断此次攻击的病毒为Mallox勒索病毒家族旗下的最新病毒之.FARGO4病毒。该勒索病毒主要通过爆破远程桌面,拿到密码后进行手动运行加密程序。

Mallox病毒家族:从FARGO一直升级到.FARGO4后缀勒索病毒

案例简介:

近日, 我们收到有企业受到 .FARGO4勒索病毒的加密攻击求助。该病毒主要针对企业的Web应用和数据库服务器发起攻击,包括Spring Boot、Weblogic、OA、财务软件等,在拿下目标设备权限后还会尝试在内网中横向移动,获取更多服务器设备的权限,然后执行加密程序加密设备的文件。据了解,被加密文件的拓展名为“.FARGO4”。通过对被加密样本的分析以及检测,可判断此次攻击的病毒为Mallox勒索病毒家族旗下的最新病毒之.FARGO4病毒。该勒索病毒主要通过爆破远程桌面,拿到密码后进行手动运行加密程序。

前言:简介

近日, 我们收到有企业受到 .FARGO4勒索病毒的加密攻击求助。该病毒主要针对企业的Web应用和数据库服务器发起攻击,包括Spring Boot、Weblogic、OA、财务软件等,在拿下目标设备权限后还会尝试在内网中横向移动,获取更多服务器设备的权限,然后执行加密程序加密设备的文件。据了解,被加密文件的拓展名为“.FARGO4”。通过对被加密样本的分析以及检测,可判断此次攻击的病毒为Mallox勒索病毒家族旗下的最新病毒之.FARGO4病毒。该勒索病毒主要通过爆破远程桌面,拿到密码后进行手动运行加密程序。

如果不幸感染了这个勒索病毒,您可添加我们的数据恢复服务号(sjhf91)免费咨询获取数据恢复的相关帮助。

这个后缀已经是Mallox勒索病毒家族今年的第十几个升级变种了,同时也是自从从6月份发现FARGO病毒至今,短短1个月时间,这个病毒就升级了4代,从FARGO到FARGO2到FARGO3直到现在的FARGO4,这其中有什么变化呢?经过我们检测研究发现,FARGO4这个后缀比前面三代的加密占比更高,根据文件的加密时间观察对比,其加密速度也在提升,这将导致数据的恢复难度再一次升级,下面我们来了解看看这个.FARGO4后缀勒索病毒。

一、什么是.FARGO4勒索病毒?

我们发现,.FARGO4是一个勒索病毒类型的名称。FARGO4 勒索病毒将扫描您的计算机以查找图像、数据库、视频和重要的生产力文档和文件,例如 .doc、.docx、.xls 、.mdf和.ldf和 .pdf。当检测到这些文件时,勒索软件会对它们进行加密并将其扩展名更改为“.FARGO4”,这样您就无法再打开它们。例如,最初标题为“ 1.jpg ”的文件显示为“ 1.jpg.FARGO4”,“ 2.jpg ”显示为“ 2.jpg.FARGO4”,依此类推。

无论采用何种传播方法,攻击通常都以相同的方式进行。.FARGO4勒索病毒会扫描用户的计算机以定位他们的数据。接下来,数据锁定木马将触发其加密过程。.FARGO4勒索病毒应用加密算法来安全地锁定所有目标文件。所有经过.FARGO4勒索病毒加密过程的文件都将更改其名称,因为该木马添加了一个.FARGO4对其名称的扩展。正如您从.FARGO4勒索病毒的扩展中看到的那样,这种病毒会为每台机器生成了一个新的唯一 ID。这有助于攻击者区分已成为其数据锁定木马受害者的各种用户。

.FARGO4勒索病毒是如何传播感染的?

经过我们分析中毒后的机器环境判断,勒索病毒家族基本上是通过以下几种方式入侵。

1. RDP/弱口令

远程桌面协议 (RDP : Remote Desktop Protocol) 主要用于用户远程连接并控制计算机,通常使用3389端口进行通信。当用户输入正确的用户密码,则可以直接对其远程电脑进行操作,这为攻击者提供了新的攻击面。只要拥有正确的凭证,任何人都可以登录该电脑。故攻击者可以通过工具对攻击目标进行端口扫描,如果用户开启了3389端口,并且没有相关的防范意识,使用弱密码如123456,攻击者可以进行远程连接并通过字典尝试多种方式组合,暴力破解用户名密码。一旦拥有登录权限,就可以直接投放勒索病毒并进一步横向渗透扩大影响面。

2. 安全漏洞利用

漏洞是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够在未被授权的情况下访问或破坏系统。

漏洞利用与时间息息相关,如果攻击者利用 0day 进行攻击,那么相关的系统或者组件是极其危险的。但是在以往的勒索事件中,大多数攻击者一般采用的成熟的漏洞利用工具进行攻击,如永恒之蓝、 RIG 、 GrandSoft 等漏洞攻击包等。如果用户没有及时修复相关漏洞,很可能遭受攻击。

在过去的一年里,受疫情影响,很多人开始居家办公,由于工作方式的转化促进了远程办公工具的兴起,进而导致了远程工具相关漏洞利用攻击事件的显著增加,除了传统的office漏洞(如CVE 2012-0158、CVE 2017-11882等),一些新的漏洞利用攻击也频繁出现,如CVE-2019-19781、CVE-2019-11510等。

3. 利用钓鱼邮件

垃圾邮件 ( junk Mail 或 Email spam ) 是滥发电子消息中最常见的一种,指的就是不请自来,未经用户许可就塞入信箱的电子邮件。

垃圾邮件结构多为一封携带附件的电子邮件,邮件内容多为交货收据、退税单或票证发*票,然后提示受害者必须打开附件才能收到货物或收取款项,诱惑受害者运行附件内容,其附件多为 Word文档、 JavaScript 脚本文件或者伪装后的可执行文件。如果受害者没有一定的计算机知识,很容易误认为这个文件是正常的,直接运行后导致计算机文件被勒索或者被攻击者远程控制。除了垃圾邮件之外,如果对指定政企单位进行勒索攻击,通常会采用发送钓鱼邮件,其内容相比垃圾邮件多为实时消息或者与其单位相关的话题。

二、中了.FARGO4后缀勒索病毒文件怎么恢复?

此后缀病毒文件由于加密算法的原因,每台感染的电脑服务器文件都不一样,需要独立检测与分析加密文件的病毒特征与加密情况,才能确定最适合的恢复方案。

考虑到数据恢复需要的时间、成本、风险等因素,建议如果数据不太重要,建议直接全盘扫描杀毒后全盘格式化重装系统,后续做好系统安全防护工作即可。如果受感染的数据确实有恢复的价值与必要性,可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

三、恢复案例介绍:

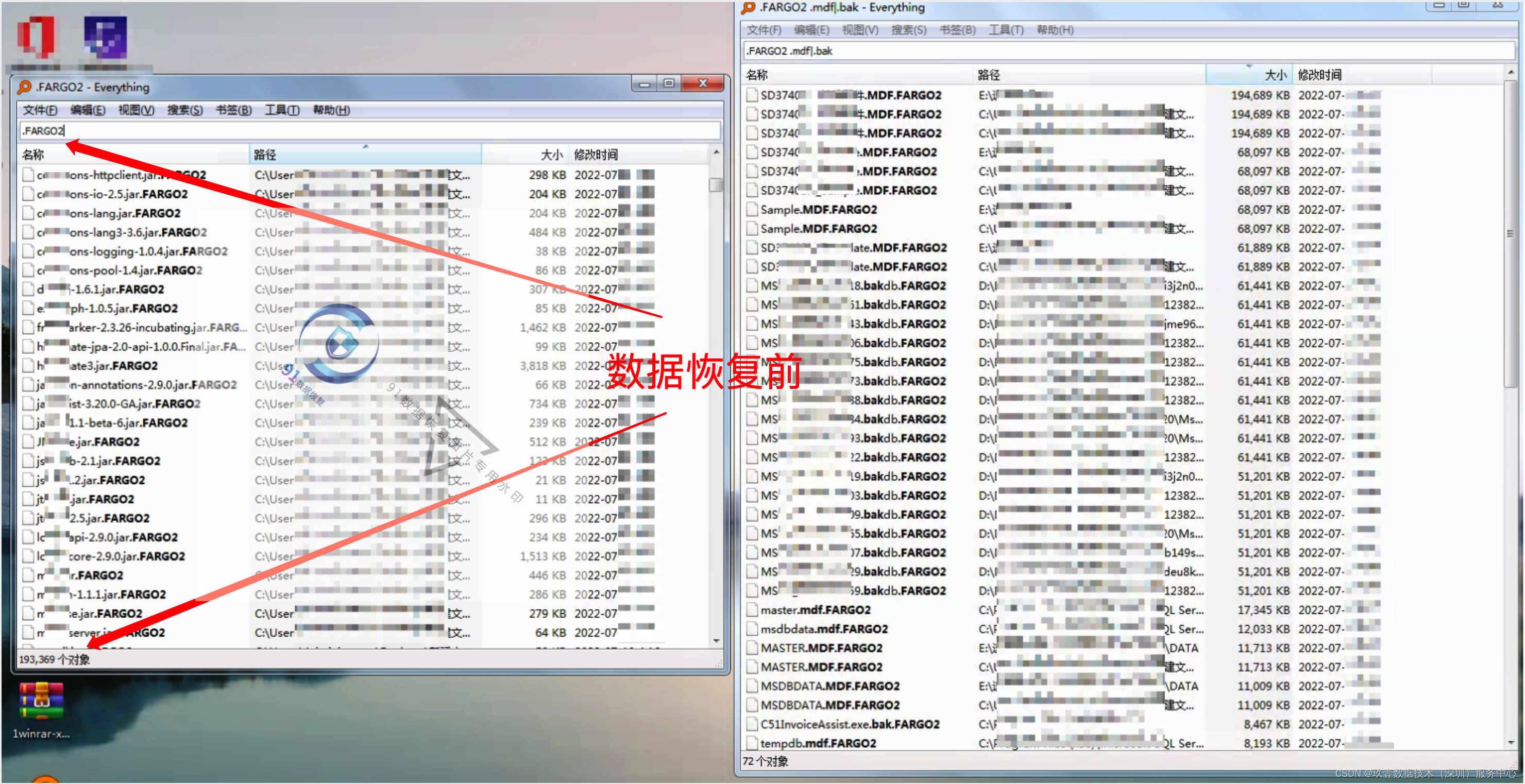

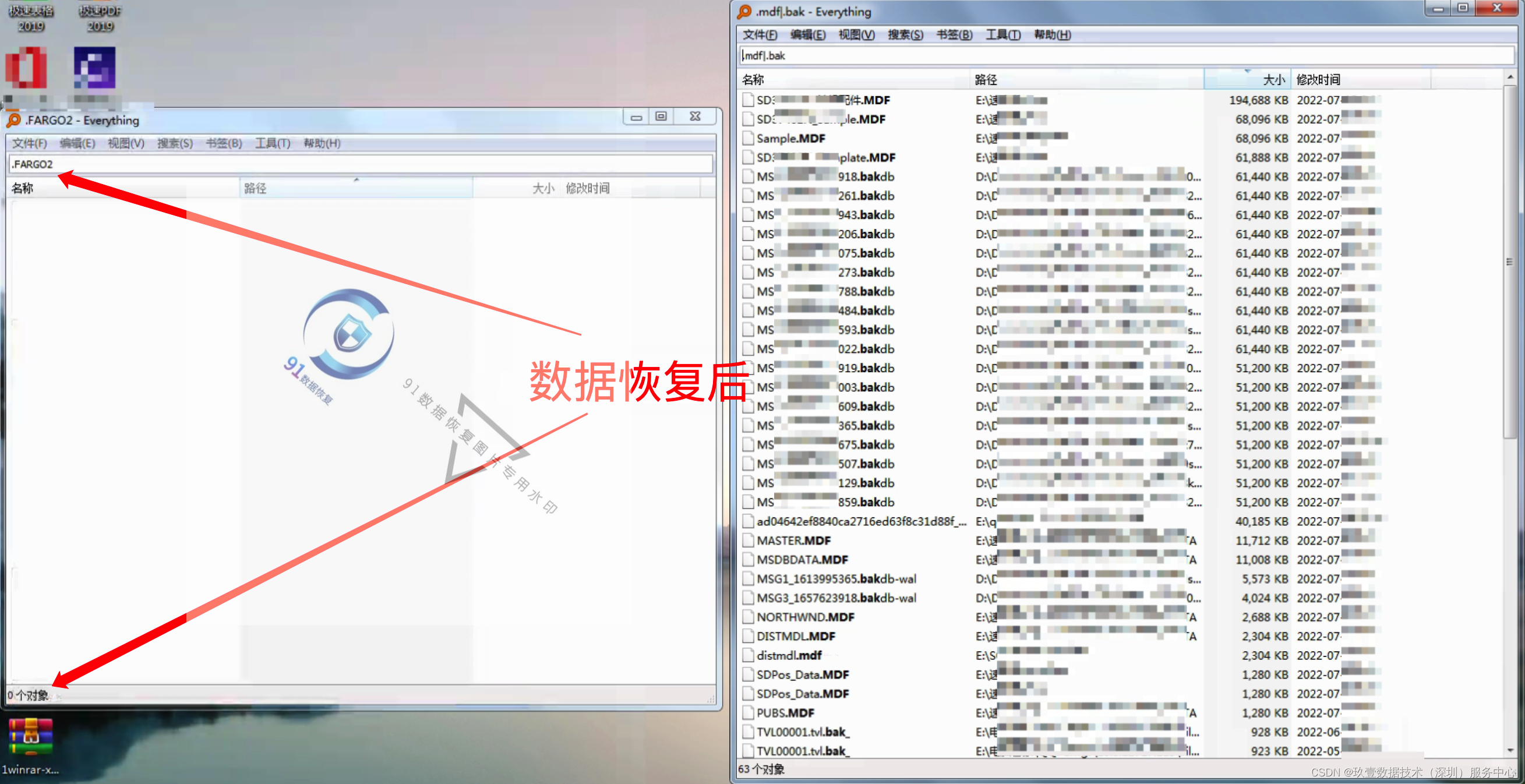

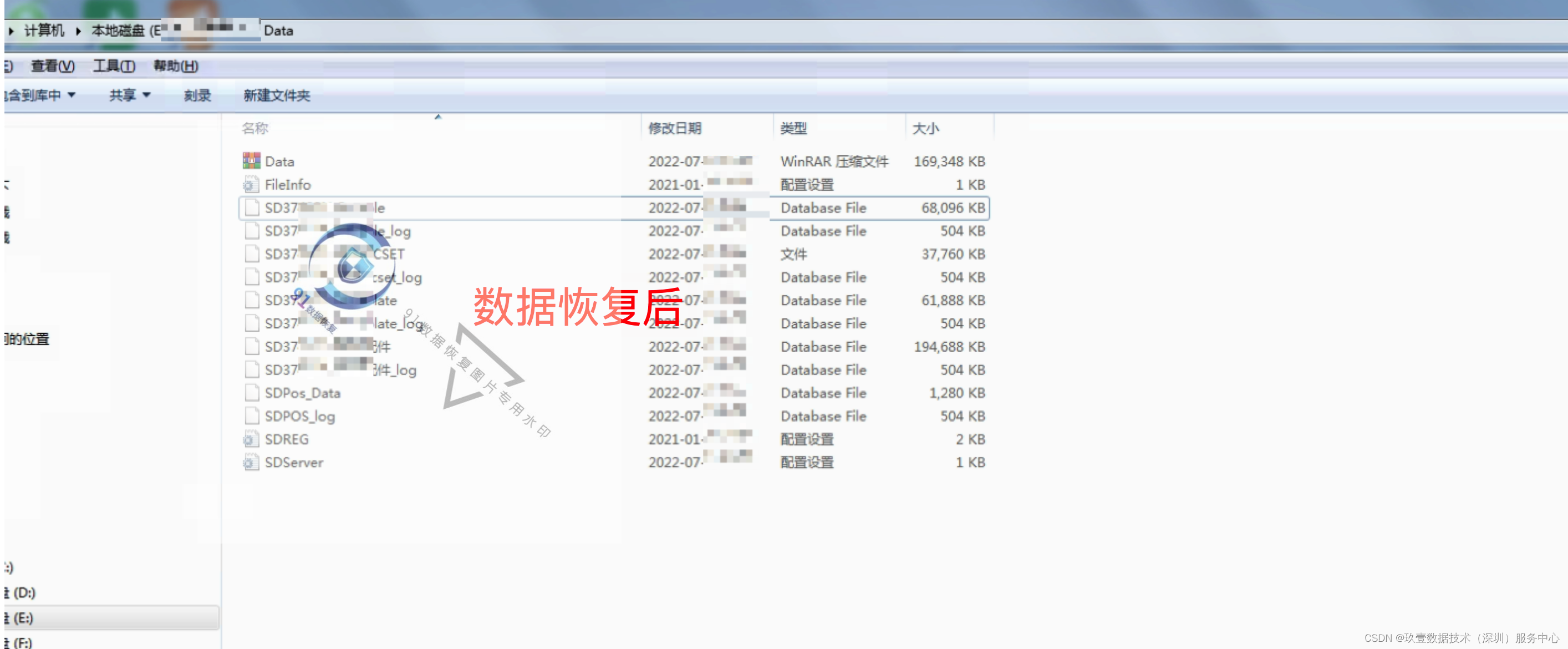

1. 被加密数据情况

一台服务器,被加密的文件数据量19万+个,主要是需要恢复速达软件的数据库文件。

2. 数据恢复完成情况

数据完成恢复,19万多个文件均全部100%恢复。恢复完成的文件均可以正常打开及使用。

四、系统安全防护措施建议:

预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施:

① 及时给办公终端和服务器打补丁,修复漏洞,包括操作系统以及第三方应用的补丁,防止攻击者通过漏洞入侵系统。

② 尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险。

③ 不对外提供服务的设备不要暴露于公网之上,对外提供服务的系统,应保持较低权限。

④ 企业用户应采用高强度且无规律的密码来登录办公系统或服务器,要求包括数字、大小写字母、符号,且长度至少为8位的密码,并定期更换口令。

⑤ 数据备份保护,对关键数据和业务系统做备份,如离线备份,异地备份,云备份等, 避免因为数据丢失、被加密等造成业务停摆,甚至被迫向攻击者妥协。

⑥ 敏感数据隔离,对敏感业务及其相关数据做好网络隔离。避免双重勒索病毒在入侵后轻易窃取到敏感数据,对公司业务和机密信息造成重大威胁。

⑦ 尽量关闭不必要的文件共享。

⑧ 提高安全运维人员职业素养,定期进行木马病毒查杀。