【数据恢复】近期开始活跃的.Elibe勒索病毒-Phobos 勒索病毒家族旗下

- 客户名称:国内某公司

- 售前服务顾问:温Sir

- 恢复工程师:张工

- 恢复工期:1天

- 恢复范围:一台服务器

- 恢复率:100%

近日,国内某企业反馈其内部服务器上的所有文件都被加密.[helprecoverthis@mailfence.com].Elbie后缀无法打开,这也导致了部分业务的瘫痪。据了解,加密文件的拓展名为“.[helprecoverthis@mailfence.com].Elbie”。通过对被加密样本的分析以及检测,可判断此次攻击的病毒为Phobos勒索病毒旗下的最新变种。该勒索病毒主要通过爆破远程桌面,入侵后进行手动执行加密程序。同时受害者机器上被发现工具,从工具看该勒索病毒传播在还在不断攻击内网其他机器以及想通过抓取密码的方式获取更多机器的密码。

【数据恢复】近期开始活跃的.Elibe勒索病毒-Phobos 勒索病毒家族旗下

案例简介:

近日,国内某企业反馈其内部服务器上的所有文件都被加密.[helprecoverthis@mailfence.com].Elbie后缀无法打开,这也导致了部分业务的瘫痪。据了解,加密文件的拓展名为“.[helprecoverthis@mailfence.com].Elbie”。通过对被加密样本的分析以及检测,可判断此次攻击的病毒为Phobos勒索病毒旗下的最新变种。该勒索病毒主要通过爆破远程桌面,入侵后进行手动执行加密程序。同时受害者机器上被发现工具,从工具看该勒索病毒传播在还在不断攻击内网其他机器以及想通过抓取密码的方式获取更多机器的密码。

前言:简介

近日,国内某企业反馈其内部服务器上的所有文件都被加密.[helprecoverthis@mailfence.com].Elbie后缀无法打开,这也导致了部分业务的瘫痪。据了解,加密文件的拓展名为“.[helprecoverthis@mailfence.com].Elbie”。通过对被加密样本的分析以及检测,可判断此次攻击的病毒为Phobos勒索病毒旗下的最新变种。该勒索病毒主要通过爆破远程桌面,入侵后进行手动执行加密程序。同时受害者机器上被发现工具,从工具看该勒索病毒传播在还在不断攻击内网其他机器以及想通过抓取密码的方式获取更多机器的密码。

如果您同样遭遇了此勒索病毒的感染,可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

下面我们来了解看看这个.[helprecoverthis@mailfence.com].Elbie后缀勒索病毒。

一、什么是.[helprecoverthis@mailfence.com].Elbie勒索病毒?

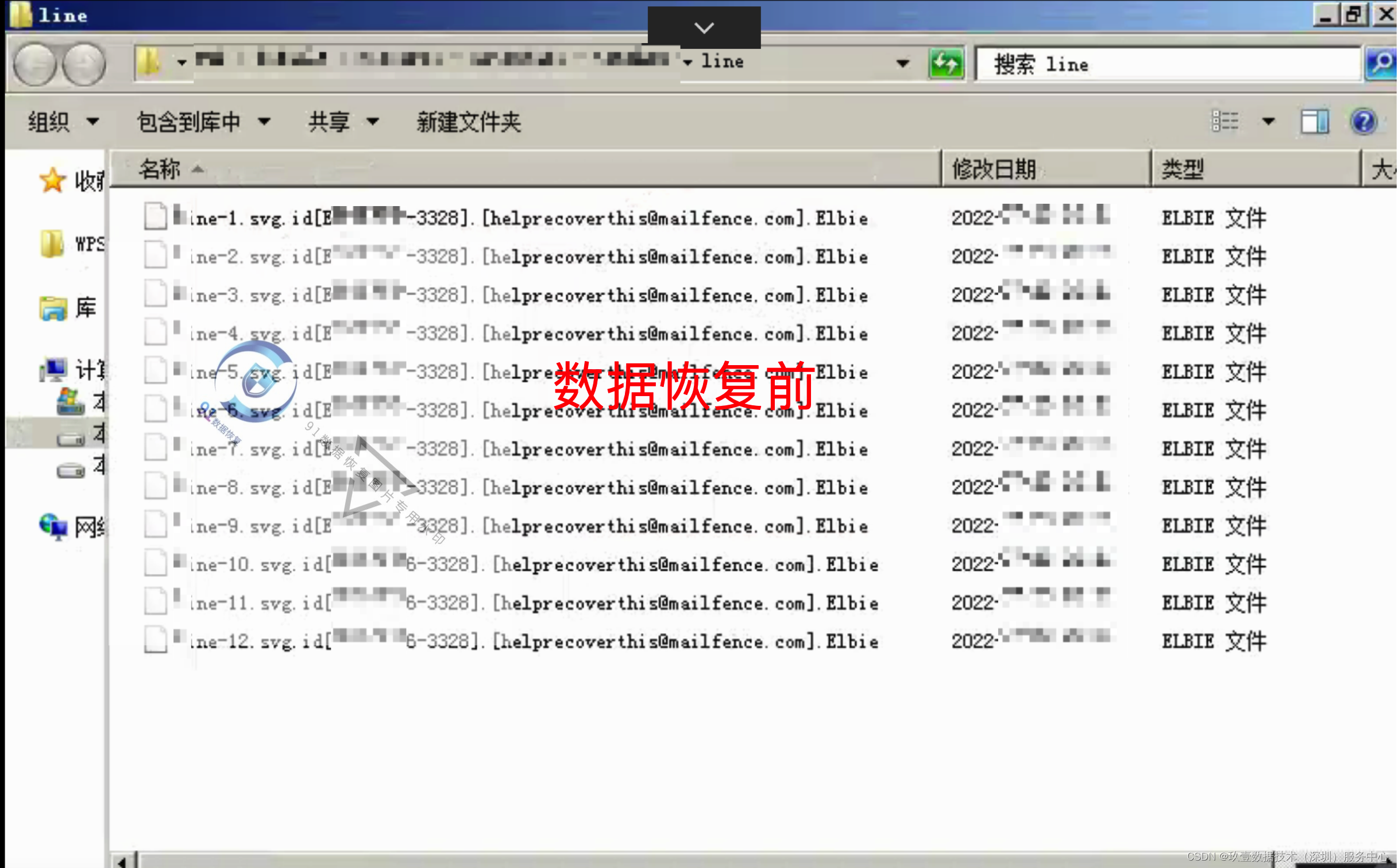

我们发现,.[helprecoverthis@mailfence.com].Elbie 是一个勒索病毒后缀的名称。当我们在我们的测试系统上启动一个样本时,它会加密文件并在文件名后附加“ .[helprecoverthis@mailfence.com].Elbie ”扩展名。例如,最初标题为“ 1.jpg ”的文件显示为“ 1.jpg.[XXXXXX].[helprecoverthis@mailfence.com].Elbie ”,“ 2.jpg ”显示为“ 2.jpg.[XXXXXX].[helprecoverthis@mailfence.com].Elbie ”,依此类推。加密过程完成后,此勒索软件会在桌面上创建一个勒索记录 - “info.txt,”。

不幸的是,如果存储您宝贵信息的数据文件被锁定并使用“.[helprecoverthis@mailfence.com].Elbie”扩展名重命名,您应该知道您的 PC 感染了一种 Phobos 勒索病毒。

一旦在目标系统上执行了.[helprecoverthis@mailfence.com].Elbie勒索病毒的程序,就会触发攻击的第一阶段。一旦.[helprecoverthis@mailfence.com].Elbie文件病毒进行了初步的恶意修改,它便可以激活内置的密码模块,从而通过该模块设置数据加密过程的开始。在攻击的此阶段,.[helprecoverthis@mailfence.com].Elbie病毒会扫描所有系统驱动器以寻找目标文件进行加密.

.[helprecoverthis@mailfence.com].Elbie勒索病毒是如何传播感染的?

经过分析中毒后的机器环境判断,勒索病毒基本上是通过以下几种方式入侵。

远程桌面口令爆破

关闭远程桌面,或者修改默认用户administrator。

数据库弱口令攻击

检查数据库的sa用户的密码复杂度。

二、中了.[helprecoverthis@mailfence.com].Elbie后缀勒索病毒文件怎么恢复?

此后缀病毒文件由于加密算法的原因,每台感染的电脑服务器文件都不一样,需要独立检测与分析加密文件的病毒特征与加密情况,才能确定最适合的恢复方案。

考虑到数据恢复需要的时间、成本、风险等因素,建议如果数据不太重要,建议直接全盘扫描杀毒后全盘格式化重装系统,后续做好系统安全防护工作即可。如果受感染的数据确实有恢复的价值与必要性,可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

三、恢复案例介绍:

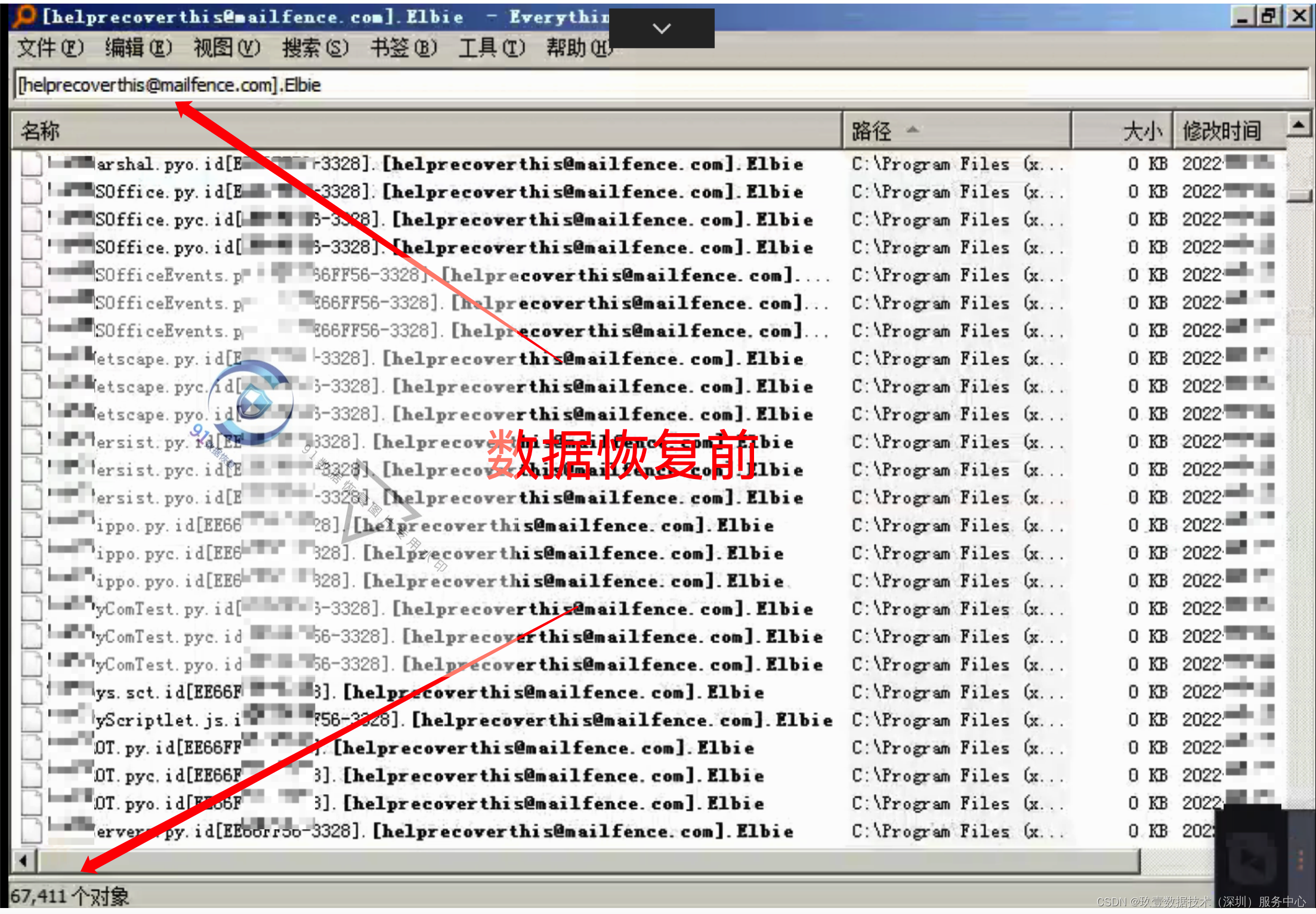

1. 被加密数据情况

一台公司服务器,需要恢复的数据6.7万个+,主要恢复业务软件的数据库文件。

2. 数据恢复完成情况

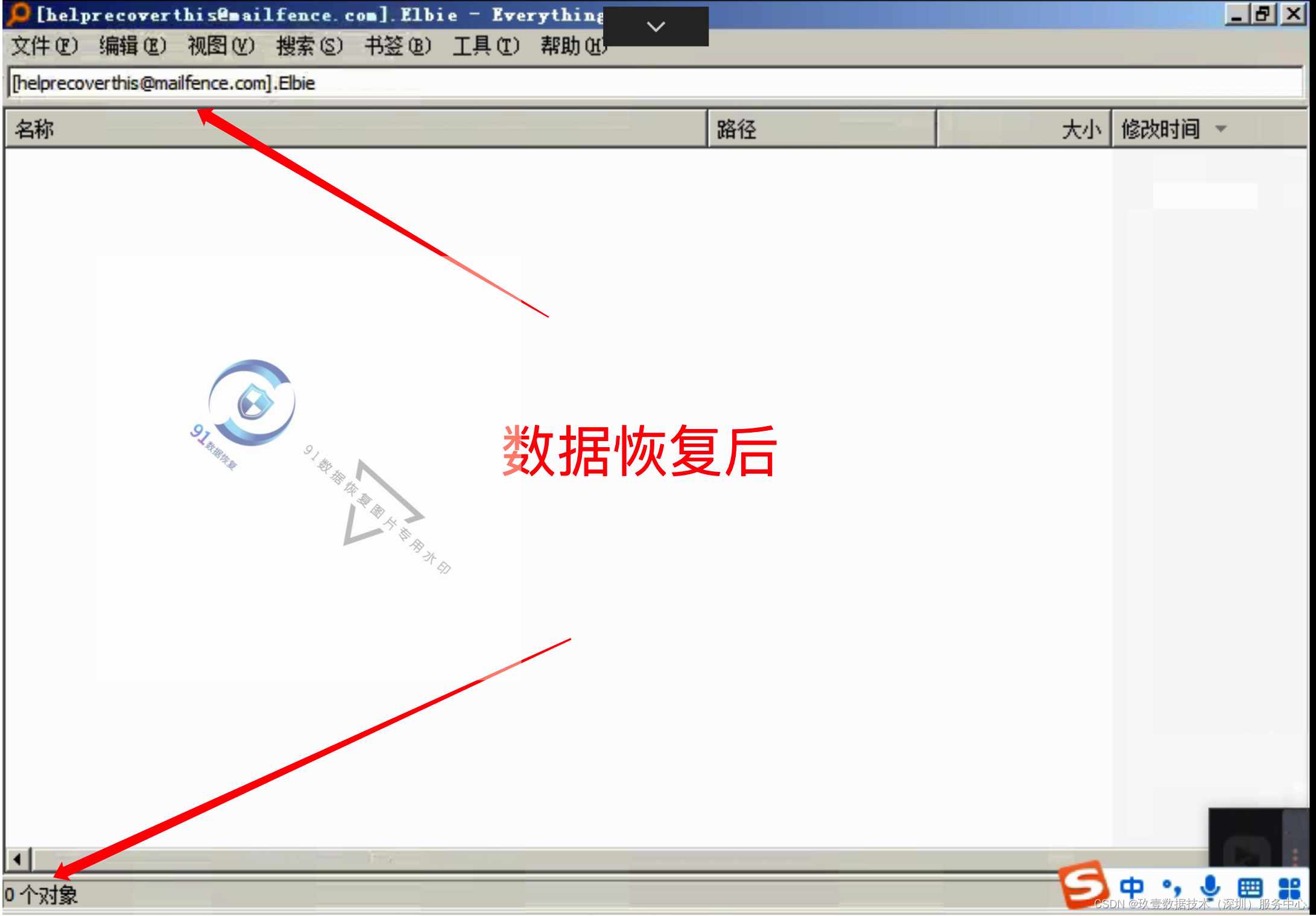

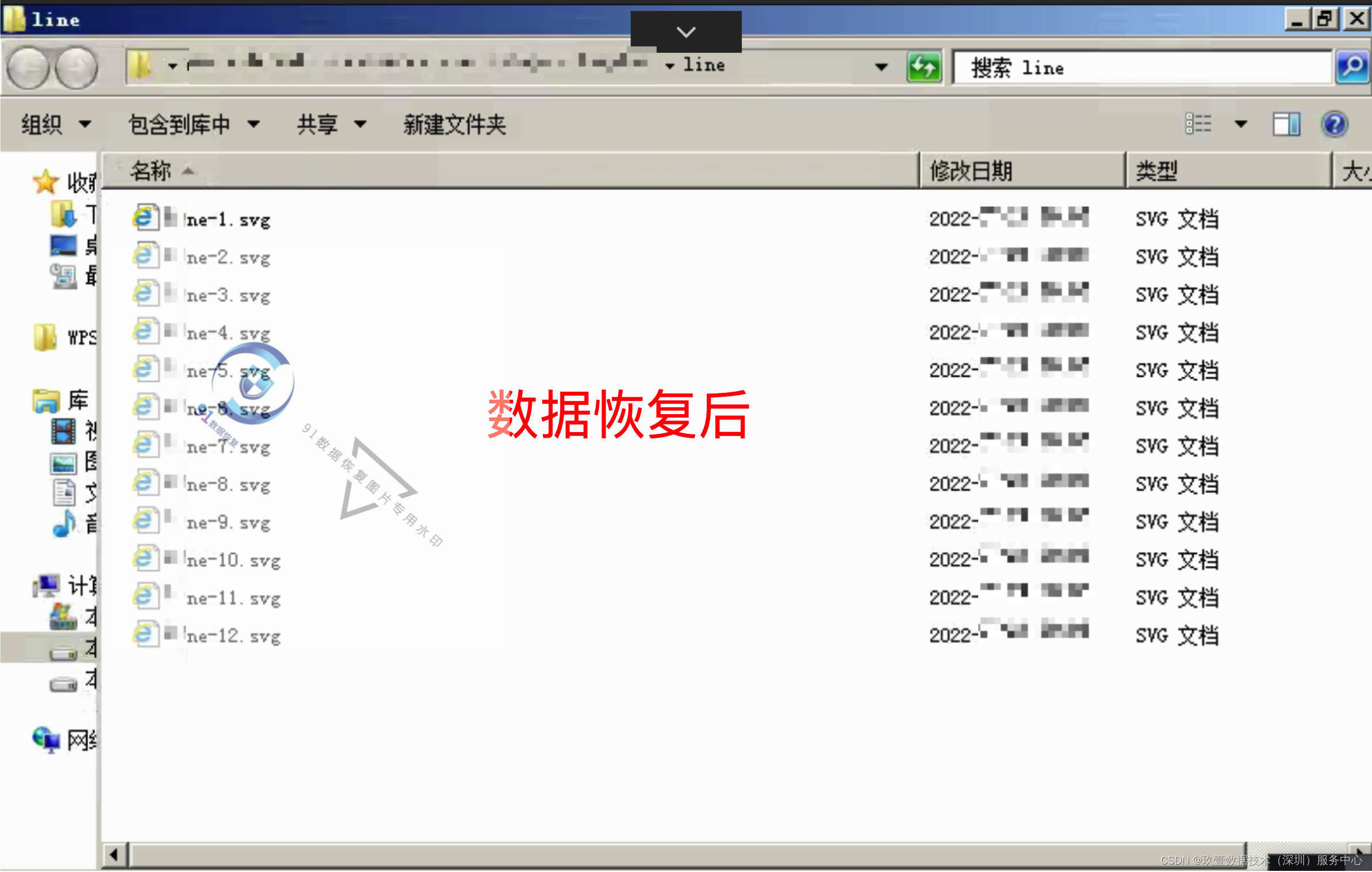

数据完成恢复,6.7万个文件,全部100%恢复。恢复完成的文件均可以正常打开及使用。

四、系统安全防护措施建议:

预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施:

① 及时给办公终端和服务器打补丁,修复漏洞,包括操作系统以及第三方应用的补丁,防止攻击者通过漏洞入侵系统。

② 尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险。

③ 不对外提供服务的设备不要暴露于公网之上,对外提供服务的系统,应保持较低权限。

④ 企业用户应采用高强度且无规律的密码来登录办公系统或服务器,要求包括数字、大小写字母、符号,且长度至少为8位的密码,并定期更换口令。

⑤ 数据备份保护,对关键数据和业务系统做备份,如离线备份,异地备份,云备份等, 避免因为数据丢失、被加密等造成业务停摆,甚至被迫向攻击者妥协。

⑥ 敏感数据隔离,对敏感业务及其相关数据做好网络隔离。避免双重勒索病毒在入侵后轻易窃取到敏感数据,对公司业务和机密信息造成重大威胁。

⑦ 尽量关闭不必要的文件共享。

⑧ 提高安全运维人员职业素养,定期进行木马病毒查杀。

该病毒历史变种:

antich154@privatemail.com, itland@techmail.info, backmydata@mail.ua, madisonx@tuta.io, bambam988@tuta.io, for_recovery@cyberfear.com, winboom@cock.li, winboom@tutanota.com, forrecovery@ onionmail.org、firmaverileri@internet.ru、accidental_genius@tuta.io、spider_jasper@tutanota.com、atomanus@tutanota.com、metro777@cock.li、metro777@messagesafe.io、eking@firemail.cc、Dcryption@Mailfence。 com, file_recovery@privatemail.com, eking@dnmx.org, datanigerial@bk.ru, covid777@aol.com, ginnydterrell@onionmail.org, jujumba@tuta.io, tuttyfrutty@msgsafe.io, chillyvilly@mail2tor.com, antidecryp.io@yandex.ru、antidecryp@keemail.me、jokers777@tutanota.com、itlab@keemail.me、crypt2022@aol.com、itlab@techmail.info、antistress.ir@yandex.ru、antistress.ir@ keemail.me、oslapisavkusna@onionmail.org、rikyrank113@protonmail.com、anticrypto@tutanota.com、asiarecoverydata@cock。李,file.decrypt@onionmail.org,file.decrypt@yahoo.com,crypt22@aol.com,happy2022@tutanota.com,happy2022@cock.li,fileback@tuta.io,3ncrypter.m4n@gmail.com, 3ncryptionfile@gmail.com、fileback@cock.li、help.encryptor@gmail.com、help.encryptorr@gmail.com、bambam988@tutanota.com、walterjmurray@onionmail.org、recovery2021@msgsafe.io、jiminok31@cock。 li, datashophere@mail.ru, helpdecrypt@kolabnow.com, set2JV@msgsafe.io, set2JV@tutanota.com, snowbox@tuta.io, filerecoveryassistant@privatemail.com, helpdecrypt2023@protonmail.com, robdasupp@aol.com, recovery_2021@tutanota.com, Konwarszawski (ICQ), 90F10F411075C64928D9DC3B35303B94133513903EF0FE7992748CAF2EC65D3D127FFB6FF7D6 (Tox), @Online7_365 (Telegram), @covid7000 (Telegram)happy2022@cock.li, fileback@tuta.io, 3ncrypter.m4n@gmail.com, 3ncryptionfile@gmail.com, fileback@cock.li, help.encryptor@gmail.com, help.encryptorr@gmail.com, bambam988@ tutanota.com、walterjmurray@onionmail.org、recovery2021@msgsafe.io、jiminok31@cock.li、datashophere@mail.ru、helpdecrypt@kolabnow.com、set2JV@msgsafe.io、set2JV@tutanota.com、snowbox@tuta。 io, filerecoveryassistant@privatemail.com, helpdecrypt2023@protonmail.com, robdasupp@aol.com, recovery_2021@tutanota.com, Konwarszawski (ICQ), 90F10F411075C64928D9DC3B35303B94133513903EF0FE7992748CAF2EC65D3D127FFB6FF7D6 (Tox), @Online7_365 (Telegram), @covid7000 (Telegram), madisonx@ jabb.im (Jabber)happy2022@cock.li, fileback@tuta.io, 3ncrypter.m4n@gmail.com, 3ncryptionfile@gmail.com, fileback@cock.li, help.encryptor@gmail.com, help.encryptorr@gmail.com, bambam988@ tutanota.com、walterjmurray@onionmail.org、recovery2021@msgsafe.io、jiminok31@cock.li、datashophere@mail.ru、helpdecrypt@kolabnow.com、set2JV@msgsafe.io、set2JV@tutanota.com、snowbox@tuta。 io, filerecoveryassistant@privatemail.com, helpdecrypt2023@protonmail.com, robdasupp@aol.com, recovery_2021@tutanota.com, Konwarszawski (ICQ), 90F10F411075C64928D9DC3B35303B94133513903EF0FE7992748CAF2EC65D3D127FFB6FF7D6 (Tox), @Online7_365 (Telegram), @covid7000 (Telegram), madisonx@ jabb.im (Jabber)recovery2021@msgsafe.io, jiminok31@cock.li, datashophere@mail.ru, helpdecrypt@kolabnow.com, set2JV@msgsafe.io, set2JV@tutanota.com, snowbox@tuta.io, filerecoveryassistant@privatemail.com, helpdecrypt2023@ protonmail.com, robdasupp@aol.com, recovery_2021@tutanota.com, Konwarszawski (ICQ), 90F10F411075C64928D9DC3B35303B94133513903EF0FE7992748CAF2EC65D3D127FFB6FF7D6 (Tox), @Online7_365 (Telegram), @covid7000 (Telegram), madisonx@jabb.im (Jabber)recovery2021@msgsafe.io, jiminok31@cock.li, datashophere@mail.ru, helpdecrypt@kolabnow.com, set2JV@msgsafe.io, set2JV@tutanota.com, snowbox@tuta.io, filerecoveryassistant@privatemail.com, helpdecrypt2023@ protonmail.com, robdasupp@aol.com, recovery_2021@tutanota.com, Konwarszawski (ICQ), 90F10F411075C64928D9DC3B35303B94133513903EF0FE7992748CAF2EC65D3D127FFB6FF7D6 (Tox), @Online7_365 (Telegram), @covid7000 (Telegram), madisonx@jabb.im (Jabber)@covid7000(电报),madisonx@jabb.im(Jabber)@covid7000(电报),madisonx@jabb.im(Jabber)